Search Results for '전체 분류'

2064 posts related to '전체 분류'

- 2011/03/26 CentOS yum에서 빠른 서버만 사용하기

- 2011/03/26 [MSSQL] 날짜 비교로 대량 데이터 처리

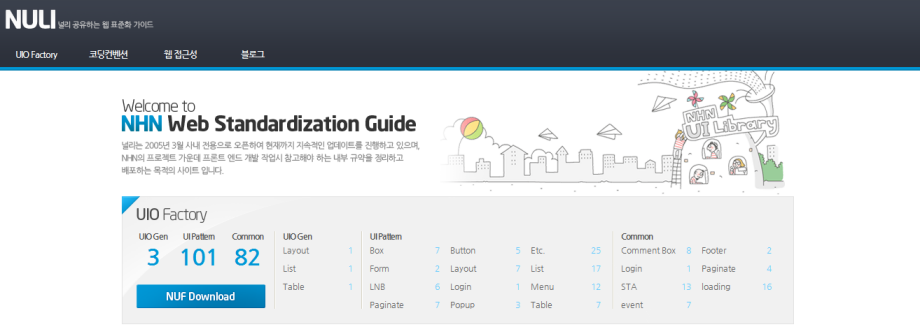

- 2011/03/20 NHN 웹 표준화 가이드

- 2011/03/20 웹으로 바이러스 검사하자!!! 온라인 v3 입니다. 1

- 2011/03/06 [웹브라우저]프레임(frame) 새로고침(리프레쉬, refresh)할 때 페이지 유지하기

- 2011/03/06 프레임 내에서 F5 누르면 현재화면 그대로 새로고침되기

- 2011/03/06 웹폰트가 그립습니까? 여기 방법이 있습니다.

- 2011/03/06 OpenSSH chroot 설정

- 2011/03/06 아파치 웹서버 사용 시 무단 링크 방지법

- 2011/03/06 파일형 체팅물 알고리즘입니다. [100% 안정성 보장]

- 2011/03/06 윈도비스타 이상에서 symlink 사용하기

- 2011/03/06 [함수] JPEG EXIF 정보 얻는 함수(read_exif_data 사용 안함)

- 2011/03/06 iframe 높이 자동조절 스크립트

- 2011/03/06 [함수] - [ ASP ] utf-8에서 urldecode 하기

- 2011/03/06 smtp with gmail

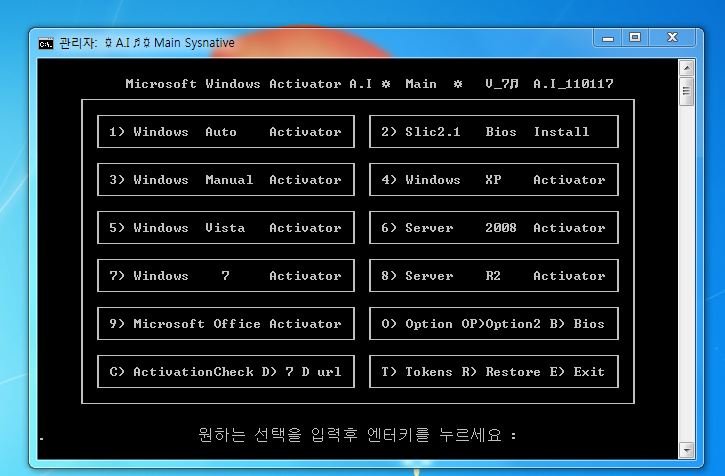

- 2011/03/04 Windows 7 SP1 정품 인증 툴 (윈도우7 서비스팩1 정품인증 툴) 14

- 2011/03/04 식사는 하셨습니까?

- 2011/02/27 고스트 GHOST - ISO 파일 입니다. 부팅 가능 하도록 CD에 구워서

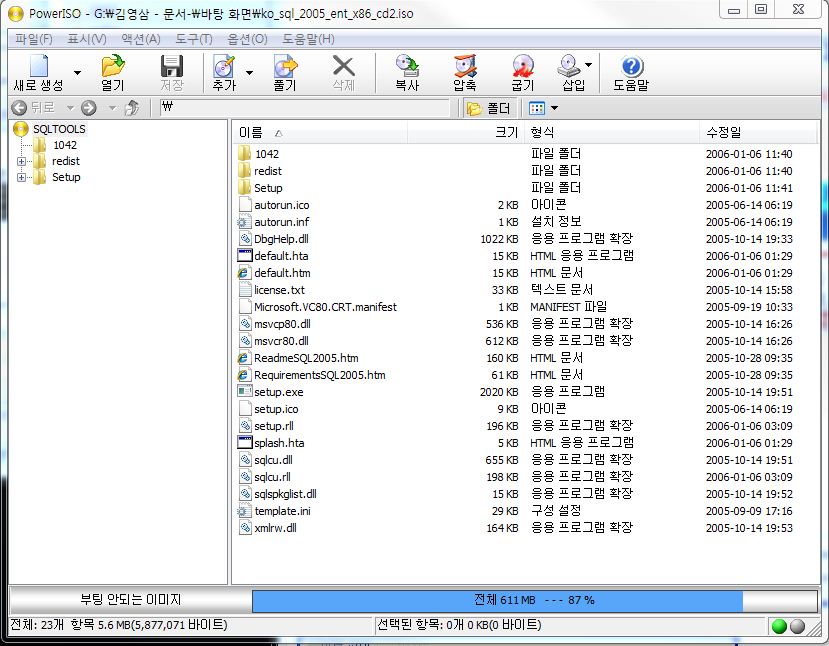

- 2011/01/28 Power ISO - 아주쉬운 iso파일 및 운영체제 레코딩 4

- 2011/01/27 서브버전(Subversion) 윈도우 서버 설치

- 2011/01/27 JavaScript 웹 브라우저 버전 체크 및 Javascript 버젼 체크

- 2011/01/27 jquery , prototype 충돌 방지 (같이 사용하는 방법)

- 2011/01/27 input type file 버튼 모양변경

- 2011/01/27 캐시(Cache) 제거 / 기타 정보

- 2011/01/27 터미널 2003 접속 정보(RDP File Settings)

- 2011/01/27 터미널 서비스의 접근 제어를 위해 포트 번호를 변경

- 2011/01/27 ASP 트로이잔 Webshell의 예방 및 문제해결방법

- 2011/01/27 윈도우에서 구동되는 포트번호

- 2011/01/27 SQL Injection 해킹 관련 자료, zxarps.exe Cain & Abel 등

- 2011/01/27 wmt에 대한 유용한 팁

설치안된 분들은 간단하게 설치하기)

yum -y install yum-plugin-fastestmirror yum-fastestmirror

근데 미러링 서버를 ping 응답속도로만 선택하다보니,

실제 속도가 느린 곳이 걸리는 경우가 간간히 있는데요.

아래처럼 yum-fastestmirror 플러그인의 설정파일에서 제외할 서버 도메인을 설정하니 자동 제외가 됩니다.

이제 원하는 빠른 서버들만 사용할 수 있어서 좋네요!

cat /etc/yum/pluginconf.d/fastestmirror.conf

echo 'exclude=khlug.org, .jp, .cn' >> /etc/yum/pluginconf.d/fastestmirror.conf

cat /etc/yum/pluginconf.d/fastestmirror.conf

* 그 동안 /etc/yum.repos.d/CentOS-Base.repo 나 /var/cache/yum/timedhosts.txt 수정하셔서 빠른 서버 할당하셨던 분들 참고하세요~

group by를 쓸 때도 마찬가지구요.

근데 별로 느릴 거 같지 않은 쿼리가 느리기에

혹시나 하고 year(regdate)+right('0'+month(regdate),2) 이런 식으로 바꿨더니

속도가 확~ 빨라지네요.

9~11초 걸리던 쿼리가 1초로 바뀌네요.

1. http://v3.nonghyup.com/

농협에서 제공하는 v3

2. http://www.viruschaser.com/Kor/vc4wo/bestez_2/frame.jsp

바이러스체이서

온라인 스캐너

3. http://www.eset.eu/eset-online-scanner-run?i_agree=

eset-online-scanner

4. http://fx.hauri.net/HProduct/livesuite/shinhancard/CLIENT/LiveSuite/livecall/kor/livecall_vr.html

바이로봇(하우리)

5. http://www.gjcity.net/htm/guidance/virus_cure2.jsp

pc지기

6. http://www.f-secure.com/en_EMEA-Labs/security-threats/tools/online-scanner

f-secure

온라인 스캐너

7. http://www.virustotal.com/index.html

의심가는 진단 파일 여러 다른 백신으로

검사해보기

8. http://www.boho.or.kr/pccheck/pcch_01.jsp?page_id=1

보호나라(여러가지

온라인 백신 링크)

필요하신 분들 많았으리라 봅니다. ;;

전부터 PHP를 이용해 만든 프레임 페이지에서 브라우저의 refresh 버튼을 누를 때

현재 보고 있는 페이지가 아니라 src=''로 정해줬던 페이지가 뜨는 걸 보고

브라우저가 html 페이지와 php 페이지 간에 뭔가 차이를 느낀다고 생각해 왔는데..

뭐 전에는 별 필요성을 못 느꼈기 때문에 + 귀찮아서 그냥 두었다가

'XXXX XX를 위한 것인데 대충 만들 수 없다'는 자세로 6^_^;;

Q&A나 Tip&Tech를 좀 찾아봤더니..

아무도 답변이 없었더군요. ㅡoㅡ;

-----------------------------------------------------------------------------

$LastModified = gmdate("D d M Y H:i:s", filemtime($HTTP_SERVER_VARS[SCRIPT_FILENAME]));

header("Last-Modified: $LastModified GMT");

header("ETag: "$LastModified"");

-----------------------------------------------------------------------------

보시면 뭔지 금방 아시겠죠? ^_^

복사해다가 프레임 생성하는 파일의 맨 위에 넣으시면 됩니다.

다른 브라우저는 확인 안 해 봤고.. 익쑤뿔로러만.. 확인했습니다.

'자동으로', '페이지를 열 때마다' 모두 잘 되는군요.

일반 html 문서와 비교해 볼 때 (일반적으로) PHP가 뿌려주는 내용은

html content 부분은 똑같지만, header의 Last-Modified 의 시각이 매번 달라집니다.

(사실 아예 없습니다. -_-;;; 원래 동적인 resource니까 당연하지요.)

따라서 PHP에서 header에 Cache-Control을 최대로 잡아줘도

새로 받아온 수정 시각을 바탕으로 frame 전체를 새로고침하는 것으로 보입니다.

그래서 PHP 역시 header에 파일의 실제 수정 시각을 넣어주도록 하였습니다.

ETag는 HTTP/1.1 문서에 있길래 넣어봤습니다.

The entity tag MAY be used for comparison with other entities from the same resource.

그럼~ 좋은 하루 되세요~ ^_^/"

않도록 하는 것이 제일 좋은 방법이겠지만..

서버에 손을 댈 수 없을 경우에는 큰 도움이 될 것 같군요

===============================================================================================

프래임 사용하여 URL 링크 없에고 주소만 표시하게 하려고 하는경우..

F5누르면 현재화면 유지 안되고 INDEX 로 가더라고요.. . 그래서.. 한번해봤어여..;;

이게 팁이 될지는 모르겠지만.. 한번 남겨봐요. 많은 조언부탁 드립니다.

<script language="JavaScript">

document.onkeydown = function() {

if (event.keyCode == 116) {

event.keyCode = 505;

}

if (event.keyCode == 505) {

location.reload();

return false;

}

}

</script>

하지만 웹개발자는 너무나 슬플 수밖에 없는게 바로 IE에서만 지원한다는거.

그래서 아예 웹폰트 쓰지 말자는 웹표준 프로그래머들의 목소리가 높아지는 가운데...

하지만, CSS3가 아직 확정도 안된다는 제안 중 TTF 파일을 지원하는 브라우저가 속속 등장하였으니... 이제 웹폰트의 갈망을 씻어 던지긴 개뿔 저작권 문제는 아직도 난항.

어쨌든, IE는 뭐 상관없고 최신 브라우저를 사용한다면 웹폰트를 사용하고자 하는 갈망을 씻어낼 수 있는 좋은 기회가 될 것입니다.

네. 최신 브라우저입니다. 단, IE는 빼고.

IE는 4 이상이면 됩니다. 하지만...

Firefox 3.5 이상,

Opera 10 이상,

Safari 3.1 이상,

크롬은 아직 지원안되고 대신 베타 3에서 수줍게 지원.

흠.. 근데 여기 님들중에 브라우저 옛버전을 고수하는 분은....응?

어쨌든, 본론으로 들어가서, 웹폰트를 설정하게 해드립니다.

잘 알려진 무료 폰트인 엔터 튤립체로 그 예를 들어봅니다.

@font-face {

/* IE를 위한 배려는 개뿔 제일 귀찮아. */

font-family:TULIP09;

src: url('typoenter_090201_TULIP09.ewf');

/* 그외 브라우저는 TTF 파일 정하고 포멧 정의해야. */

src: local('TULIP09'),

url(typoenter_090201_TULIP09.ttf) format('truetype');

}

body div{font:9pt TULIP09,gulim,sans-serif;}

IE의 경우는 뭐 많이들 널리고 널린 경우니까 설명은 구찮아서 패스.

비IE의 경우는 먼저 글꼴 이름을 클라이언트 컴퓨터에서 불러옵니다.

만약에 없다면, 서버에서 TTF 파일을 불러오죠. 그럼 끝입니다. 참 쉽죠~잉.

근데.. 문제는 이쇼키는 IE에서 굵게는 지원되지만 그 외에서는 지원 안해줍니다.

그래서 굵게 표시되는 글꼴을 또 따로 정의해 줘야 하죠.

@font-face {

font-family: 'Droid Sans';

src: local('Droid Sans Bold'),

local('Droid Sans-Bold'),

url('/shared/fonts/DroidSans/DroidSans-Bold.ttf') format('truetype');

font-weight: bold;

}

이런 식으로요. 하지만 예제에 사용한 엔터튤립은 따로 굵게 표시하는 글꼴이 없어서 안타깝게도 굵게 표시하는건 물건너갔군요..

결국 팁을 줘도 욕먹는 케이스가 되겠습니다. 응?

어쨌든, 뭐 어느정도 웹폰트에 대한 욕구는 씻을 수 있지만, 뭔가 2% 부족한 이런..

흠.. 아직 확정이 되고 어느정도 자리가 잡혀야지 크로스 브라우저에 대한 웹폰트가

성행될 것 같은게 그걸 어느천리에 기다려.................................

링크 #1은 제 팁의 원문이 되겠으며, 라이센스 또한 원문에 따릅니다.

그리고 링크 #2는 제가 직접 엔터튤립체를 사용해 테스트해본 페이지입니다.

P.S 아놔 EWF라는 듣보잡 확장자가 IIS에 걸려가지고 MIME 헤더 등록으로 겨우 해결.(IIS 7.5)

chroot jailkit에 대해선 제대로 번역된 포스트도 없고 해서 OpenSSH 5.x에 chroot 거는 방법을 소개합니다.

사실 OpenSSH 자체에는 해주는 작업이 거의 없습니다. 퍼미션 관련한 설정이 손이 더 많이 가더군요.

운영하고 있는 http://hosting.digimoon.net 에 실제 적용하고 있는 방법입니다. 많은 도움이 되었음 하는 바입니다.

스쿨은 웹에디터 인터페이스 좀 제공해 줬음 좋겠습니다.

원문을 보시는 게 편합니다.

원문 : http://www.digimoon.net/blog/343

무료 웹호스팅을 하면서 늘 아쉬웠던 점이 일반사용자들에게 SSH/SFTP를 개방하기 힘들다는 점이었습니다.

SSH/SFTP를 통해 일반사용자 권한으로 쉘에 들어오면 '/' 디렉토리 하단으로 디렉토리 이동이 자유롭기에 서버관리자만이 드나들며 관리해야 할 영역이 너무 쉽게 노출이 된다는 점 때문이죠.

vsftpd, proftpd 등과 같이 ftp 서버 데몬의 경우는 환경설정파일에 간단하게 옵션 몇 줄만 추가해 주면 데몬 차원에서 상위 디렉토리 이동을 막을 수 있기에 FTP 서비스를 하는 경우는 크게 문제될 점이 없지만 일반사용자에게 쉘 접근권한을 주는 것은 안전장치를 마련해 놓지 않는 이상은 구현하기 어렵지는 않다 하더라도 다소 복잡한 설정이 필요하게 됩니다.

SSH서버 데몬으로 널리 쓰이는 오픈소스인 OpenSSH의 경우 종전까지는 기본으로 chroot 기능을 지원하지 않아 chroot 프로젝트를 통해 나온 소스포지(http://sourceforge.net)에서 제공하는 패치 버전을 통해서만이 가능하였으나 OpenSSH 4.8p1 버전부터는 chroot 기능을 자체적으로 지원하기 시작하였습니다. 본 문서에서는 OpenSSH 5.x 버전을 이용한 chroot 구현 방법에 대해 소개합니다.

CentOS 5.x 64bit에서의 설치 및 설정 방법에 대해 설명합니다.

1. telnet-server 설치 및 설정, 기존 OpenSSH 삭제

우선 chroot를 지원하지 않는 기존의 OpenSSH를 삭제해야 합니다. OpenSSH를 삭제하게 되므로 원격지에서 작업할 때엔 반드시 telnet과 같은 예비 접속 통로를 미리 마련해 놓고 작업을 시작하도록 합니다.

OpenSSH를 삭제하기 전에 telnet으로 원격 접속 수단을 먼저 마련합니다.

telnet-server가 설치되어 있는지 확인합니다.

[root@localhost /usr/local/src]# rpm -qa | grep telnet-server

없으면 설치하고 xinetd 수퍼데몬으로 구동, iptables에 tcp 23번 포트를 열어줍니다.

[root@localhost /usr/local/src]# yum -y install telnet-server

[root@localhost /usr/local/src]# cat /etc/xinetd.d/telnet

# default: on

# description: The telnet server serves telnet sessions; it uses \

# unencrypted username/password pairs for authentication.

service telnet

{

flags = REUSE

socket_type = stream

wait = no

user = root

server = /usr/sbin/in.telnetd

log_on_failure += USERID

disable = no <- 기존 yes를 no로 수정합니다.

}

[root@localhost /usr/local/src]# /etc/init.d/xinetd restart

xinetd 를 정지 중: [ OK ]

xinetd (을)를 시작 중: [ OK ]

[root@localhost /usr/local/src]# netstat -ntlp | grep xinetd

tcp 0 0 0.0.0.0:23 0.0.0.0:* LISTEN 1685/xinetd

[root@localhost ~]#iptables -I INPUT -p tcp --dport 23 -j ACCEPT

[root@localhost /usr/local/src]# iptables -nL | grep 23

ACCEPT tcp -- 0.0.0.0/0 0.0.0.0/0 tcp dpt:23

[root@localhost /usr/local/src]#

이제 telnet으로 접속한 뒤 기존의 OpenSSH를 삭제합니다.

[root@localhost ~]# yum -y remove openssh

2. OpenSSH 5.x 설치

이제 새로운 OpenSSH를 설치해 보도록 하겠습니다.

소스컴파일로 설치하는 방법은 인터넷에 수두룩하니 여기선 rpm으로 설치하는 방법을 다루겠습니다.

srpm 파일을 받습니다. CentOS 5.x의 경우 2009년 11월 5일 현재 미러서버에서 아직까지도 5.x 버전의 rpm을 제공하지 않고 있군요. 하는 수 없이 페도라용 srpm을 받아 CentOS용으로 리빌드하여 설치해 보겠습니다.

다행히 페도라10의 OpenSSH 5.1p1-4 srpm은 CentOS 5.4와 라이브러리 충돌 없이 궁합이 맞는군요.

[root@localhost ~]# wget ftp://rpmfind.net/linux/fedora/updates/testing/10/SRPMS/openssh-5.1p1-4.fc10.src.rpm

[root@localhost ~]# rpm -ivh openssh-5.1p1-4.fc10.src.rpm

[root@localhost ~]# cd /usr/src/redhat/SPECS/

[root@localhost SPECS]# ls -lh

합계 108K

-rw-r--r-- 1 mockbuild mockbuild 24K 11월 2 19:31 dovecot.spec

-rw-r--r-- 1 mockbuild mockbuild 17K 5월 19 21:22 iptables.spec

-rw-r--r-- 1 root root 0 10월 30 00:02 kernel.spec

-rw-r--r-- 1 mockbuild mockbuild 50K 6월 30 20:50 openssh.spec

-rw-rw-r-- 1 root root 6.6K 5월 19 2008 pptp.spec

[root@localhost SPECS]#

리빌드해 보니 아래와 같이 의존성 에러를 내뿜는군요.

[root@localhost SPECS]# rpmbuild -ba openssh.spec

오류: Failed build dependencies:

gtk2-devel is needed by openssh-5.1p1-4.i386

audit-libs-devel is needed by openssh-5.1p1-4.i386

tcp_wrappers-devel is needed by openssh-5.1p1-4.i386

libedit-devel is needed by openssh-5.1p1-4.i386

[root@localhost SPECS]#

위 의존성 에러 결과는 시스템에 따라 다를 수 있습니다. 어쨌든 gtk2-devel, audit-libs, tcp_wrappers-devel, libedit-devel 패키지를 yum으로 설치합니다.

tcp_wrappers-devel, libedit-devel는 yum으로 설치 안 되는군요. 어쩔 수 없이 spec 파일을 직접 수정하여 관련된 설정 부분을 주석처리하거나 삭제하도록 합니다.

vi 편집기로 tcp_wrappers-devel, libedit-devel 라는 문자열이 들어가는 부분을 모두 삭제하고 페도라10에 포함된 pam-1.0.1-3 버전을 찾는 문제를 해결하기 위해 CentOS 5.x의 pam-0.99.6.2을 찾도록 수정한 spec 파일 견본을 첨부합니다. spec 파일 편집이 어려운 분들은 그대로 가져다 쓰시면 되겠습니다.

openssh.spec

빌드하고 /usr/src/redhat/RPMS/x86_64 디렉토리 안으로 들어가면(32bit의 경우 /usr/src/redhat/RPMS/i386) rpm 파일이 생성되어 있는 것을 확인할 수 있습니다.

[root@localhost SPECS]# rpmbuild -ba openssh.spec

[root@localhost /usr/src/redhat/SPECS]# cd /usr/src/redhat/RPMS/x86_64/

[root@localhost /usr/src/redhat/RPMS/x86_64]# ls -lh

합계 8920

drwxr-xr-x 2 root root 4096 11월 5 09:29 ./

drwxr-xr-x 4 root root 4096 9월 4 09:25 ../

-rw-r--r-- 1 root root 1765164 11월 2 19:14 dovecot-1.0.7-7.x86_64.rpm

-rw-r--r-- 1 root root 4037311 11월 2 19:14 dovecot-debuginfo-1.0.7-7.x86_64.rpm

-rw-r--r-- 1 root root 316357 11월 5 09:29 openssh-5.1p1-4.x86_64.rpm

-rw-r--r-- 1 root root 41130 11월 5 09:29 openssh-askpass-5.1p1-4.x86_64.rpm

-rw-r--r-- 1 root root 510589 11월 5 09:29 openssh-clients-5.1p1-4.x86_64.rpm

-rw-r--r-- 1 root root 2100357 11월 5 09:29 openssh-debuginfo-5.1p1-4.x86_64.rpm

-rw-r--r-- 1 root root 307443 11월 5 09:29 openssh-server-5.1p1-4.x86_64.rpm

[root@localhost /usr/src/redhat/RPMS/x86_64]#

설치합니다.

[root@localhost /usr/src/redhat/RPMS/x86_64]# rpm -Uvh openssh-*

3. chroot 설정을 위한 /etc/ssh/sshd_config 수정

/etc/ssh/sshd_config 파일 최하단에 아래 설정을 추가하거나 기존 설정을 수정하고 sshd를 시작합니다.

Subsystem sftp internal-sftp

Match Group chrootgroup

ChrootDirectory /chroot

※ Match Group과 ChrootDirectory 옵션의 순서가 서로 뒤바뀌지 않도록 합니다.

위 설정에 의하면 시스템 최상위 경로에 /chroot 라는 디렉토리를 만들어 일반 계정의 쉘환경을 /chroot 에 국한시키는 겁니다. /chroot 디렉토리 하단에 bin, dev, usr, etc 등의 디렉토리를 동일하게 복사해 집어 넣고 home 디렉토리도 만들어 넣어 기존 home 사용자들은 /chroot/home에 위치시키면 됩니다.

그러나 /chroot/home으로 몽땅 이동시키려면 아파치 버추얼호스트 설정도 모두 변경해 주어야 하고 /etc/passwd 파일에 기록된 계정 홈디렉토리 정보도 모두 수정해야 하는 번거로움이 있기 때문에 아래와 같은 방법으로 간단하게 해결할 수 있습니다.

기존 /home 디렉토리를 /chroot/home 디렉토리에 바인딩 마운트시키면 간단하게 해결됩니다.

[root@localhost ~]# mkdir -p /chroot/home

[root@localhost ~]# mount --bind /home /chroot/home

시스템 시작시 자동으로 마운트되도록 /etc/rc.d/rc.local 파일에 마운트 커맨드를 추가해 줍니다.

[root@localhost ~]# echo "mount --bind /home /chroot/home" >> /etc/rc.d/rc.local

이제 chroot를 적용할 시스템 계정의 그룹 소유권을 chrootgroup으로 변경합니다. chrootgroup이라는 이름의 그룹은 아까 /etc/ssh/sshd_config 파일에 추가한 Match Group 옵션에 지정해 준 그룹명으로 지정하는 것입니다.

/etc/passwd 파일을 열어 GID 부분을 chrootgroup 그룹의 GID로 수정하면 됩니다. asdf 라는 계정이 있다고 가정하고 작업해 보겠습니다.

[root@localhost ~]# groupadd -g 499 chrootgroup

[root@localhost ~]# cat /etc/passwd | grep asdf

asdf:x:998:499::/asdf:/bin/bash

[root@localhost ~]#

4. 시스템 바이너리, 라이브러리 및 환경설정 파일 복사

이제 제한된 쉘에서 사용을 허용할 시스템 커맨드 세팅을 위해 앞서 언급했던 /chroot 디렉토리 하단에 bin, dev, usr, etc 관련 시스템 디렉토리 및 파일을 복사해 넣는 작업을 해주면 됩니다.

[root@localhost ~]# cd /chroot

[root@localhost ~]# mkdir bin dev etc lib tmp usr

우선 null, zero와 같은 특수파일을 만들어 줍니다.

[root@localhost ~]# mknod dev/null c 1 3

[root@localhost ~]# mknod dev/zero c 1 5

실행 바이너리와 이에 연관된 각종 라이브러리를 복사해 넣어줍니다. 작업 요령은 간단합니다.

우선 시스템 커맨드 중 하나인 cp를 예로 들어보겠습니다.

cp 커맨드의 절대 경로는 아래와 같네요.

[root@localhost ~]# which cp

/bin/cp

[root@localhost ~]#

ldd 커맨드로 바이너리 실행에 필요한 라이브러리를 파악할 수 있습니다.

[root@localhost ~]# ldd /bin/cp

linux-gate.so.1 => (0xb7fa8000)

libacl.so.1 => /lib/libacl.so.1 (0x48d0d000)

libselinux.so.1 => /lib/libselinux.so.1 (0x48968000)

libc.so.6 => /lib/libc.so.6 (0x477c0000)

libattr.so.1 => /lib/libattr.so.1 (0x48d06000)

libdl.so.2 => /lib/libdl.so.2 (0x47906000)

libsepol.so.1 => /lib/libsepol.so.1 (0x48982000)

/lib/ld-linux.so.2 (0x477a2000)

[root@localhost ~]#

위에 출력된 내용을 참고하여 관련 라이브러리 원본 및 심볼릭링크 파일을 복사해 넣어주면 됩니다.

/lib/libacl.so.1 은 /chroot/lib/libacl.so.1 로 복사하면 되는 것이죠.

5. 실서비스를 위한 세부 설정

그러나 여기까지 작업을 마쳐도 실질적으로 chroot 환경의 ssh 서비스를 하기에는 미흡합니다.

지금까지의 설정만으로는 제한된 쉘을 이용하는 일반 사용자들이 /chroot 로 가두어진 쉘을 이용한다 하더라도 다른 계정 사용자들의 홈디렉토리로는 마음대로 이동이 가능하다는 단점이 남게 됩니다. 이는 chroot 설정으로 가두어진 쉘을 이용하는 모든 계정들을 하나의 그룹으로 묶고 각 계정 홈디렉토리의 그룹 퍼미션을 0으로 만들면 해결할 수 있습니다.

그러므로 /etc/ssh/sshd_config 파일에 정의했던 Match Group chrootgroup 옵션에 따라 /chroot/home 안의 사용자들은 모두 chrootgroup에 속하게 하고 각 계정 홈디렉토리 안의 모든 디렉토리와 파일의 그룹 퍼미션을 0으로 만들면 되겠죠. 이렇게 하면 chrootgroup 그룹에 속한 모든 계정은 오직 자신의 계정 디렉토리 내용만 읽기 및 쓰기, 실행이 가능하고 타 계정 사용자의 홈디렉토리는 접근 자체가 불가능하게 됩니다.

우선 /chroot/home 하단의 모든 디렉토리 및 파일의 그룹 소유권을 chrootgroup으로 변경합니다. 아파치 웹서버의 경우 웹게시판 등을 통해 웹상에서 첨부파일로 업로드된 데이터나 nobody 소유권이어야 정상 작동하는 웹소스의 경우 nobody 소유권을 그대로 유지하여야 하므로 무작정 일괄 변경해서는 안됩니다.

[root@localhost ~]# find /chroot/home \( ! -user nobody -o ! -group nobody \) -exec chown .chrootgroup {} \;

그리고 아래와 같이 명령을 내려 /chroot/home 하단의 chrootgroup에 속한 모든 계정의 디렉토리와 파일의 그룹퍼미션을 0으로 만듭니다.

[root@localhost ~]# find /chroot/home -group chrootgroup -exec chmod g-w-r-x {} \;

그렇게 해서 설정한 /chroot 하단의 디렉토리 및 파일의 소유권 및 퍼미션 구성도를 정리하면 아래와 같습니다.

[root@localhost /]# ls -lh / | grep chroot

drwx--x--x 9 root chrootgroup 4.0K 11월 6 01:07 chroot

drwx--x--x 3 root chrootgroup 4.0K 11월 6 01:15 home

[root@localhost /]# ls -lh /chroot

drwx--x--x 2 root root 4.0K 7월 30 12:43 bin

drwx--x--x 2 root root 4.0K 6월 3 18:07 dev

drwx--x--x 4 root root 4.0K 11월 6 01:25 etc

drwx--x--x 3 root root 4.0K 11월 6 01:15 home

drwx--x--x 2 root root 4.0K 7월 28 11:20 lib

drwxrwxrwt 4 root root 1.0K 11월 6 01:14 tmp

drwx--x--x 9 root root 4.0K 6월 8 01:56 usr

[root@localhost /]# ls -lh /chroot/home

drwx---r-x 3 one chrootgroup 4.0K 11월 6 01:22 one

drwx---r-x 3 two chrootgroup 4.0K 11월 6 01:22 two

drwx---r-x 3 three chrootgroup 4.0K 11월 6 01:22 three

[root@localhost /]#

이제 타 계정 홈디렉토리로 이동하려 하면 퍼미션 금지 에러가 뜨는 것을 확인할 수 있을 것입니다.

※ 위에 소개한 소유권/퍼미션 일괄 변경 방법은 시스템에 따라 돌이킬 수 없는 사태를 야기할 수 있으므로 맹목적으로 무작정 따라하지 마시길 바랍니다. 될 수 있으면 find 커맨드 바로 뒤의 경로 설정을 최소한도로 국한시켜가며 차근차근 테스트하며 진행하시길 바랍니다.

이제 root가 아닌 일반계정으로 ssh에 접속하여 시스템 최상위 경로로 이동해 보면 /가 아닌 /chroot 경로에 가두어진 쉘환경임을 확인할 수 있습니다.

그리고 기존의 데이터 뿐만이 아닌 앞으로 쉘상에서 새롭게 생성할 계정도 그룹 퍼미션 환경을 0으로 만들어줄 필요가 있겠죠.

새롭게 생성할 계정 GID를 모두 chrootgroup으로 지정하고 UMASK 설정을 통해 그룹퍼미션을 제거합니다.

[root@localhost ~]# cat /etc/default/useradd

# useradd defaults file

GROUP=499

HOME=/home

INACTIVE=-1

EXPIRE=

SHELL=/bin/bash

SKEL=/etc/skel

CREATE_MAIL_SPOOL=yes

[root@localhost ~]# cat /etc/login.defs | grep UMASK

UMASK 072

이젠 일반사용자들이 쉘에 접속했을 때 처음 만나게 되는 프롬프트 모양을 결정지으며 원활한 커맨드 및 편집기 사용을 위한 일반사용자 전용의 쉘 환경변수를 새롭게 정의해 줄 필요가 있습니다. chroot 환경의 쉘에 접속하는 일반 사용자는 /chroot/etc/bashrc 파일의 설정을 지배받게 되므로 이를 적절히 수정하면 됩니다. /etc/bashrc 파일을 복사해와 편집기로 열어 상단 부분을 한 번 보겠습니다.

[root@localhost ~]# cp /etc/bashrc /chroot/etc/

[root@localhost ~]# head -n 13 /chroot/etc/bashrc

# /etc/bashrc

# System wide functions and aliases

# Environment stuff goes in /etc/profile

# By default, we want this to get set.

# Even for non-interactive, non-login shells.

if [ $UID -gt 99 ] && [ "`id -gn`" = "`id -un`" ]; then

umask 002

else

umask 022

fi

붉은색으로 표시한 스크립트 조건문에 의하면 UID가 99보다 크면서 UID와 GID 값이 같은 경우 umask 002를 적용하고 그 외의 경우는 022를 적용하라는 의미입니다.

/etc/passwd 파일에서 UID가 99인 사용자를 확인하면 nobody이죠.

nobody보다 UID가 크면서 UID와 GID값이 같은 계정은 useradd 커맨드로 생성하는 /home 아래의 일반사용자들의 경우가 대표적입니다 결국 root나 일반계정으로 bash 쉘에 로그인 후 디렉토리나 파일을 생성하면 별다른 이유가 없는 한 umask 002를 적용하게 되는 것입니다.

그러나 본 문서의 ssh chroot 적용 방법이라면 /etc/passwd, /etc/group, /etc/shadow 파일을 /chroot/etc 안에 복사해 넣을 필요가 없고 쉘상에서 UID나 GID를 확인하는 데에 관계되는 커맨드나 환경설정 파일도 없기 때문에 /chroot/etc/bashrc 파일 상에서의 위 설정 내용은 수정이 필요합니다.

답은 간단합니다. 위 붉은색 부분을 삭제하고 아래 한 줄로 대신하면 됩니다.

umask 072

어차피 chrootgroup으로 묶은 일반사용자들만 chroot로 제한된 쉘에 접속할 것이기 때문에 쉘스크립트의 조건문 등으로 예외 상황을 가정할 필요 없이 위의 단 한 줄 만으로 umask를 선언하면 되는 것입니다.

하단부의 불필요한 부분도 모두 제거하여 최적화시킨 bashrc 파일의 내용은 아래와 같습니다.

[root@localhost:/chroot/etc]# cat /chroot/etc/bashrc

# /etc/bashrc

# System wide functions and aliases

# Environment stuff goes in /etc/profile

# By default, we want this to get set.

# Even for non-interactive, non-login shells.

umask 072

# vim:ts=4:sw=4

alias vi='vim'

alias grep='grep --color=auto'

alias ll='ls -alhF --color=tty --show-control-chars'

alias mysqldump='/usr/local/mysql/bin/mysqldump'

alias mysql='/usr/local/mysql/bin/mysql'

PS1="\[\033[1;31m\][SSH:\w]$ \[\033[0;37m\]"

붉은색으로 굵게 표시한 부분은 프롬프트 형태를 결정짓는 변수값으로 딱히 정해진 방법이 있는게 아니니 입맛에 맞게 수정해서 사용하면 됩니다.

ssh 로그인 시 뜰 안내문은 /chroot/etc/motd 파일로 설정하면 됩니다.

[root@localhost:/chroot/etc]# cat motd

▒▒▒▒▒ Welcom to foobar.com !!! ▒▒▒▒▒

지금 접속하신 쉘은 실제 사용할 수 있는 커맨드가 대폭 제한된 환경입니다.

디렉토리 생성 및 삭제, 계정 백업 및 복구를 위한 기능에만 초점이 맞추어진

환경이므로 리눅스/유닉스 학습을 위한 수단으로는 사용이 사실상 불가능합니다.

※ 사용 가능 커맨드

cat chmod cp grep gunzip gzip ls ll mkdir mv mysql mysqldump rm tar vi zip unzip pwd

mysql을 운영하는 경우 일부 mysql 쉘커맨드 중 /tmp/mysql.sock을 참고하게 되는데 chroot 환경의 쉘에서도 사용하려면 /chroot/tmp에도 mysql.sock를 위치시켜야 합니다. 바인딩 마운트로 해결 가능합니다.

[root@localhost:~]# chmod 1777 /chroot/tmp

[root@localhost:~]# mount --bind /tmp /chroot/tmp

시스템 시작시 자동으로 적용되도록 /etc/rc.d/rc.local 파일에 커맨드를 추가합니다.

[root@localhost:~]# echo "mount --bind /tmp /chroot/tmp" >> /etc/rc.d/rc.local

이렇게 설정한 각종 시스템 디렉토리 및 파일들의 변조를 원천 봉쇄하기 위해 chattr 커맨드로 수정/복사/삭제 속성을 제거합니다. 이렇게 하면 그나마 chroot 환경의 쉘에 들어와서 뻘짓을 감행하려는 시도조차 불가능해집니다.

[root@localhost:~]# chattr +i -R /chroot/lib

[root@localhost:~]# chattr +i -R /chroot/usr

[root@localhost:~]# chattr +i -R /chroot/etc

[root@localhost:~]# chattr +i -R /chroot/bin

[root@localhost:~]# chattr +i -R /chroot/dev

이 외에도 세밀하게 설정해야 할 부분들이 여럿 있을 수 있습니다. 특히 vi 편집기와 관련된 환경설정파일과 라이브러리와 관련된 디렉토리 및 파일 설정이 처음 시도하는 분들께는 다소 까다로운 작업이 될 수 있겠습니다. 검색 신공만이 답이겠죠. 저 같은 경우는 chroot 설정을 해보면서 쉘을 구성하는 환경설정 파일들에 대해 좀 더 깊은 이해를 할 수 있었습니다. 쉘스크립트에 대해서도 기초적인 이해의 필요성을 새삼 깨닫게 해준 보람된 작업이었다고나 할까요? 암튼 이 문서가 chroot 설정을 시도하려는 분들께 조금이나마 도움이 되었음 하는 바입니다.

SetEnvIF Referer "^http:\/\/도\.메\.인" pass

SetEnvIF Referer "^http:\/\/(www\.)?google\." pass

<FilesMatch "\.([^php]+)$">

order deny,allow

deny from all

allow from env=pass

ErrorDocument 403 /

</FilesMatch>

<FilesMatch "허용할파일명.확장자$">

order allow,deny

allow from all

</FilesMatch>

---------------------------------------------------------------------

| 다운로드1 | |||||

| Link1 | http://yangws.myfeelclub.com/pass/msg.php (741) | ||||

| 파일형 체팅물 버그 다고친 알고리즘입니다. 송효진님의 봇알고리즘을 변형한 프로텍션함수도 포함되어있습니다. 송효진님 , 칼솜님 , 공대여자는이쁘다님 의 라이센스가 붙여져있습니다. - 결재 : ???원 송효진님 칼솜님 공대여자는이쁘다 세분모두를 사랑하셔야 사용하실수있습니다. 아래는 더하고뺄꺼없는 소스이며, 링크1번을통해 테스트하실수있습니다. 자료받기로 받아가세요. <? session_start(); ######################################################################################################################## $ajaxtime = 1250; //ajax를 흉내낸 PHP 의 알아낼 시간 간격입니다. 다량트래픽이 유발될경우 값을 높여주십시오.(단위 : 밀리초) $height = 400; //채팅창(내용) 부분의 높이 - 단위 : px (pixel) $color = "#000000"; //채팅방 전체의 배경색깔 * $fontcolor = "white"; //글꼴 색깔 * $fontsize = 9; //글꼴 크기 - 단위 : pt (point) $font = "Gulim"; //글꼴 $delif = 300; //일정 줄 수가 도달하면 초기화 $adtime = 100000; //광고가 뜰 확률입니다. 1부터 입력이 가능합니다. 1에 가까운 숫자일수록 뜰 확률이 높아집니다. 자동조정은 0 입력! $deny="fuck,FUCK,FUCKYOU,fuckyou,fuck you,FUCK YOU,BOZI,bozi,BOZZI,bozzi,sex,SEX,ㅅ1발,씨발,히밤,시발,개새끼,씹새끼,십새끼,좃,보지,잠지,자지,섹스,딸딸이,10새,10새기,10새리,10세리,10쉐이,10쉑,10스,10쌔,10쌔기,10쎄,10알,10창,10탱,18것,18넘,18년,18노,18놈,18뇬,18럼,18롬,18새,18새끼,18색,18세끼,18세리,18섹,18쉑,18스,18아,c파,c팔,fuck,ㄱㅐ,ㄲㅏ,ㄲㅑ,ㄲㅣ,ㅅㅂㄹㅁ,ㅅㅐ,ㅆㅂㄹㅁ,ㅆㅍ,ㅆㅣ,ㅆ앙,ㅍㅏ,凸,갈보,갈보년,강아지,같은년,같은뇬,개같은,개구라,개년,개놈,개뇬,개대중,개독,개돼중,개랄,개보지,개뻥,개뿔,개새,개새기,개새끼,개새키,개색기,개색끼,개색키,개색히,개섀끼,개세,개세끼,개세이,개소리,개쑈,개쇳기,개수작,개쉐,개쉐리,개쉐이,개쉑,개쉽,개스끼,개시키,개십새기,개십새끼,개쐑,개씹,개아들,개자슥,개자지,개접,개좆,개좌식,개허접,걔새,걔수작,걔시끼,걔시키,걔썌,걸레,게색기,게색끼,광뇬,구녕,구라,구멍,그년,그새끼,냄비,놈현,뇬,눈깔,뉘미럴,니귀미,니기미,니미,니미랄,니미럴,니미씹,니아배,니아베,니아비,니어매,니어메,니어미,닝기리,닝기미,대가리,뎡신,도라이,돈놈,돌아이,돌은놈,되질래,뒈져,뒈져라,뒈진,뒈진다,뒈질,뒤질래,등신,디져라,디진다,디질래,딩시,따식,때놈,또라이,똘아이,똘아이,뙈놈,뙤놈,뙨넘,뙨놈,뚜쟁,띠바,띠발,띠불,띠팔,메친넘,메친놈,미췬,미췬,미친,미친넘,미친년,미친놈,미친새끼,미친스까이,미틴,미틴넘,미틴년,미틴놈,바랄년,병자,뱅마,뱅신,벼엉신,병쉰,병신,부랄,부럴,불알,불할,붕가,붙어먹,뷰웅,븅,븅신,빌어먹,빙시,빙신,빠가,빠구리,빠굴,빠큐,뻐큐,뻑큐,뽁큐,상넘이,상놈을,상놈의,상놈이,새갸,새꺄,새끼,새새끼,새키,색끼,생쑈,세갸,세꺄,세끼,섹스,쇼하네,쉐,쉐기,쉐끼,쉐리,쉐에기,쉐키,쉑,쉣,쉨,쉬발,쉬밸,쉬벌,쉬뻘,쉬펄,쉽알,스패킹,스팽,시궁창,시끼,시댕,시뎅,시랄,시발,시벌,시부랄,시부럴,시부리,시불,시브랄,시팍,시팔,시펄,신발끈,심발끈,심탱,십8,십라,십새,십새끼,십세,십쉐,십쉐이,십스키,십쌔,십창,십탱,싶알,싸가지,싹아지,쌉년,쌍넘,쌍년,쌍놈,쌍뇬,쌔끼,쌕,쌩쑈,쌴년,썅,썅년,썅놈,썡쇼,써벌,썩을년,썩을놈,쎄꺄,쎄엑,쒸벌,쒸뻘,쒸팔,쒸펄,쓰바,19금,지/랄,시/발,병/신,병신,빙신,뷩신,븅신,또라이,또롸이,십구세,십구,쉽구,애자,뮈췬,시 발,장 애,애 자,ㅅㅂ,ㅄ,ㅂㅅ,凸,쓰박,쓰발,쓰벌,쓰팔,멍청이,씁새,씁얼,씌파,씨8,씨끼,씨댕,씨뎅,씨바,씨바랄,씨박,씨발,씨방,씨방새,씨방세,씨밸,씨뱅,씨벌,씨벨,씨봉,씨봉알,씨부랄,씨부럴,씨부렁,씨부리,씨불,씨붕,씨브랄,씨빠,씨빨,씨뽀랄,씨앙,씨파,씨팍,씨팔,씨펄,씸년,씸뇬,씸새끼,씹같,씹년,씹뇬,씹보지,씹새,씹새기,씹새끼,씹새리,씹세,씹쉐,씹스키,씹쌔,씹이,씹자지,씹질,씹창,씹탱,씹퇭,씹팔,씹할,씹헐,아가리,아갈,아갈이,아갈통,아구창,아구통,아굴,얌마,양넘,양년,양놈,엄창,엠병,여물통,염병,엿같,옘병,옘빙,오입,왜년,왜놈,욤병,육갑,은년,을년,이년,이새끼,이새키,이스끼,이스키,임마,자슥,잡것,잡넘,잡년,잡놈,저년,저새끼,접년,젖밥,조까,조까치,조낸,조또,조랭,조빠,조쟁이,조지냐,조진다,조찐,조질래,존나,존나게,존니,존만,존만한,좀물,좁년,좁밥,좃까,좃또,좃만,좃밥,좃이,좃찐,좆같,좆까,좆나,좆또,좆만,좆밥,좆이,좆찐,좇같,좇이,좌식,주글,주글래,주데이,주뎅,주뎅이,주둥아리,주둥이,주접,주접떨,죽고잡,죽을래,죽통,쥐랄,쥐롤,쥬디,지랄,지럴,지롤,지미랄,짜식,짜아식,쪼다,쫍빱,찌랄,창녀,캐년,캐놈,캐스끼,캐스키,캐시키,탱구,팔럼,퍽큐,호로,호로놈,호로새끼,호로색,호로쉑,호로스까이,호로스키,후라들,후래자식,후레,후뢰,8억,새끼,개새끼,소새끼,병신,지랄,씨팔,십팔,니기미,찌랄,지랄,쌍년,쌍놈,빙신,좆까,니기미,좆같은게,잡놈,벼엉신,바보새끼,씹새끼,씨발,씨팔,시벌,씨벌,떠그랄,좆밥,추천인,추천id,추천아이디,추천id,추천아이디,추/천/인,쉐이,등신,싸가지,미친놈,미친넘,찌랄,죽습니다,님아,님들아,씨밸넘";//욕설 필터링 리스트 ######################################################################################################################## //header의 Expires 설정용 구문 header("Expires: ".gmdate("D, d M Y H:i:s", time())." GMT"); // W3C P3P 규약설정 header ("P3P : CP=\"ALL CURa ADMa DEVa TAIa OUR BUS IND PHY ONL UNI PUR FIN COM NAV INT DEM CNT STA POL HEA PRE LOC OTC\""); // no-cache 설정. header ("Cache-Control: no-cache, must-revalidate"); header ("Pragma: no-cache"); # register_globals = Session 정의. ini_set('register_globals','1'); ini_set('session.bug_compat_42','1'); ini_set('session.bug_compat_warn','0'); ini_set('session.auto_start','1'); //header의 만료시기 안뜨게 설정. unset($REQUEST_METHOD); //버젼 및 한글화 루틴. $ev = "euc-kr"; $ver = "3.0"; //euc-kr 인지아닌지 검사루틴. function check_inc($msg) { $len = strlen($msg); $stepsize = 1; for($i=0; $i<$len; $i = $i + $stepsize){ if( (ord($msg[$i]) & 0x80) == 0x80 ){ //깨진 캐릭터 if( ord($msg[$i+1]) == 0x00 ){ return true; } //euckr 범위에 있는지도 검사 if(!( ord($msg[$i]) >= 0xB0 && ord($msg[$i]) <= 0xC8 && ord($msg[$i+1]) >= 0xA1 && ord($msg[$i+1]) <= 0xFE )){ return true; } $stepsize = 2; }else{ $stepsize = 1; } } return false; } // 한글자르기 함수 function cut_str($msg,$len,$_deleted) { if(strlen($msg) > $len) { $msg = substr($msg, 0, $len + 1); $end = $len; while(ord($msg[$end]) > 127) $end--; if(($len - $end) % 2){ $msg = substr($msg, 0, $len)."..";} else {$msg .= "..";} function substr_kr($str,$start,$len,$last) { if (strlen($str) < $len) return $str; $str_kr = trim(substr($str,$start,$len)); if (! ( strlen(str_replace(" ","..",$str_kr)) % 2 ) ) return $str_kr.$last; else return substr($str_kr,0,$len -1).$last; } } return $msg; } // 전역변수 초기화. @extract($_GET); @extract($_POST); @extract($_SERVER); @extract($_COOKIE); @extract($_REQUEST); if (isset($HTTP_POST_VARS) && !isset($_POST)) { $_POST = &$HTTP_POST_VARS; $_GET = &$HTTP_GET_VARS; $_SERVER = &$HTTP_SERVER_VARS; $_COOKIE = &$HTTP_COOKIE_VARS; $_ENV = &$HTTP_ENV_VARS; $_FILES = &$HTTP_POST_FILES; if (!isset($_SESSION)) $_SESSION = &$HTTP_SESSION_VARS; } // 익스와 넷스케이프일때 처리 if(eregi("msie",$HTTP_USER_AGENT)) $browser="1";else $browser="0"; { // 파이어폭스 처리 if(eregi("Firefox",$HTTP_USER_AGENT)) $browser="1"; else $browser="0"; // 오페라 처리 if(eregi("Opera",$HTTP_USER_AGENT)) $browser="1"; else $browser="0"; // 모잘라 처리 if(eregi("Mozilla",$HTTP_USER_AGENT)) $browser="1"; else $browser="0"; } //사이즈를 넷쓰와 익스일때 구분하여 리턴 function size($dbo) { global $browser; if(!$browser) return " size=".($dbc)." "; else return " size=$dbc "; } function size2($dbo) { global $browser; if(!$browser) return " cols=".($dbc)." "; else return " cols=$dbc "; } //경로를 벗어나면 다시 확장자명 으로 잡아주는 필터링. if(getenv("REQUEST_METHOD") == $_SERVER['PHP_SELF']); // 디렉토리를 검사함 if(!is_dir("log_data/")) { @mkdir("log_data/",0777); @chmod("log_data/",0706); echo "빈 화면이 보이시면, 새로고침을 하여주세요. [로그데이타 폴더생성 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; return; } if(!is_dir("msg_ban/")) { @mkdir("msg_ban/",0777); @chmod("msg_ban/",0706); echo "빈 화면이 보이시면, 새로고침을 하여주세요. [강퇴리스트 폴더생성 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; return; } if(!is_dir("con_user/")) { @mkdir("con_user/",0777); @chmod("con_user/",0706); echo "빈 화면이 보이시면, 새로고침을 하여주세요. [현재접속자폴더생성 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; return; } // 아이피 강퇴 파일 만들기. if(!file_exists("msg_ban/_ban.dat")) { echo "빈 화면이 보이시면, 새로고침을 하여주세요. [강퇴 아이피파일 생성 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; $ban = @fopen("msg_ban/_ban.dat", "a+"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; return; } // htaccess 생산. if(!file_exists("msg_ban/.htaccess")) { echo "빈 화면이 보이시면, 새로고침을 하여주세요. [강퇴작업폴더 보안패치 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; $ban = fopen("msg_ban/.htaccess", "w+"); @fwrite($fpu0, "RewriteEngine On RedirectMatch /(.*)$ about:blank forcetype application/octet-stream"); return; } if(!file_exists(".htaccess")){ echo "빈 화면이 보이시면, 새로고침을 하여주세요. [채팅프로그램 보안패치 작업화면]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; $index = fopen(".htaccess", "w+"); @fwrite($fpu0, "RewriteEngine On RedirectMatch /(.*)$ about:blank forcetype application/octet-stream"); return; } //자동봇 탐지 프로텍팅 엔진. if(!($_SERVER['SERVER_PROTOCOL'] == 'HTTP/1.1' && $_SERVER['HTTP_USER_AGENT'] == 'Shockwave Flash')) { if($_SERVER['SERVER_PROTOCOL'] != 'HTTP/1.1' || !isset($_SERVER['HTTP_ACCEPT_ENCODING'])) { if($_SERVER['HTTP_X_FORWARDED_FOR'] != 'HTTP_X_FORWARDED_FOR' || !isset($_SERVER['HTTP_ACCEPT_ENCODING'])) { if($_SERVER['SERVER_PROTOCOL'] != 'HTTP_X_FORWARDED_FOR' || !isset($_SERVER['HTTP_ACCEPT_ENCODING'])) { if(count($_POST) != 0) { $fp = fopen('./log_data/postdata.txt', 'a'); fwrite($fp, $_SERVER['REMOTE_ADDR']."\n"); fwrite($fp, print_r($_POST, true)); fwrite($fp, print_r($_GET, true)); fwrite($fp, print_r($_SERVER, true)); fwrite($fp, "---------------------\n"); fclose($fp); exit; } if(!preg_match('/BlackBerry|Daum|EMPAS\.ROBOT|Gigabot|Googlebot|NaverBot|Snapbot|Speedy\|SurveyBot|Twiceler|Yahoo|Yeti|MFeedBot|msnbot|webcollage|yoofind|xMind|BrightCrawler|NimbleCrawler|StackRambler|SurveyBot|ia_archiver/', $_SERVER['HTTP_USER_AGENT'])) { $fp = fopen('./log_data/agents.txt', 'a'); fwrite($fp, $_SERVER['HTTP_USER_AGENT']."\n"); fwrite($fp, $_SERVER['REMOTE_ADDR']."\n"); fwrite($fp, "---------------------\n"); fclose($fp); echo " <script language=javascript> alert('크로스경비병 입니다. 다음과 같은 제약으로 접속하실수없습니다.\\n\\n인터넷 옵션 에서 프록시 설정을 제거하셔야 접속하실 수 있습니다.'); history.go(-1); </script>"; } exit; } } } } //동시접속 차단 프로텍션. $IP=$_SERVER['REMOTE_ADDR']; setcookie ("IP","$IP",0,"/"); $_POST['IP'] = serialize($IP); if(isset($_POST['$IP'])) $IP = $_POST['IP']; if(isset($_COOKIE['IP'])&&$_COOKIE['IP']/2>=1) { if(count($_POST) != 0) { if(!file_exists($IP.".dat")) { echo "빈 화면이 보이시면, 새로고침을 하여주세요. [동시접속 차단 프로텍션 작동.]"; echo "<meta http-equiv='refresh' content='3;url=./msg.php#ad'>"; $IP_ADDRES = @fopen($IP.".dat", "a+"); @fwrite($IP_ADDRES, print_r($_SERVER['REMOTE_ADDR']." \n", true)); @fwrite($IP_ADDRES,date("Y-m-d H:i:s")." \n",true); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; return; } } } //동시접속 처리 알고리즘. [아이피와 현재시간과 이전시간 비교] /* $IP_ADDRES = @fopen($IP.".dat","r"); $IP_ADDRES = @fread($IP_ADDRES, filesize($IP.".dat")); $old_day = date("Y m d H i s", $IP.".dat"); $old_day = @fopen($IP.".dat", "r"); $new_day = date('Y-m-d H:i:s'); $old_day = @strtotime($old_day); $new_day = @strtotime($new_day); if ($old_day < $new_day) { if ($_SERVER['REMOTE_ADDR']&&$_SERVER['REMOTE_ADDR']) { if(date("Y-m-d H:i:s")<=$IP_ADDRES) { print('본 사이트에 이중 접속을 하셨습니다. 혹은 지원되지않은 환경이라 볼수없습니다. 관리자에게 문의하세요!'); print('네이트 Msn - yangws13@nate.com 으로 연락주시면 됩니다.'); exit; } } }else { print('처음접속을 환영합니다.'); } */ //아이피 블랙리스트 접근 감시 루틴. $banlist = @fopen("./msg_ban/_ban.dat", "r"); while(!feof($banlist)){ $dlist .= fgets($banlist);} if(@eregi($_SERVER[REMOTE_ADDR],$dlist)){echo "$_SERVER[REMOTE_ADDR]"." 님께서는, 아이피 강퇴 되셨습니다."; exit; } //동시접속 접근 감시 루틴. /* $banlist = @fopen($IP.".dat","r"); while(!@feof($banlist)){ $dlist .= @fgets($banlist);} if(@eregi((date("Y-m-d H:i:s").$dlist))){echo "$_SERVER[REMOTE_ADDR]"." 님께서는, 이중으로 접속하여 종료합니다."; exit; } */ // 현재접속자 루틴함수. $r_time = 15; // 화면 갱신 간격 (초) $w_time = 20; // 접속 지연 시간 (초) $FILE = @fopen("con_user/$REMOTE_ADDR","w+"); // 현재 IP를 파일명으로 지정 (쓰기 모드) $info = time(); @fputs($FILE,$info); @fclose($FILE); $user[] = $REMOTE_ADDR; if(!$user){ $user=$_SERVER['REMOTE_ADDR']; $user= explode(".",$value); $user = $user[0].".".$user[1].".x.".$user[3]; } $USER1 = opendir("con_user"); while($entry=readdir($USER1)) if($entry!="."&&$entry!="..") { if ($REMOTE_ADDR != $entry) { $info = file("con_user/$entry"); if((time()-$w_time)>chop($info[0])) @unlink("con_user/$entry"); else $user[] = $entry; } } $total_user = count($user); $ip = implode("\n",$user); // 전역변수 점검. $ext_arr = array ('PHP_SELF', '_ENV', '_GET', '_POST', '_FILES', '_SERVER', '_COOKIE', '_SESSION', '_REQUEST', 'HTTP_ENV_VARS', 'HTTP_GET_VARS', 'HTTP_POST_VARS', 'HTTP_POST_FILES', 'HTTP_SERVER_VARS', 'HTTP_COOKIE_VARS', 'HTTP_SESSION_VARS', 'GLOBALS'); $ext_cnt = count($ext_arr); for ($i=0; $i<$ext_cnt; $i++) { // GET 으로 선언된 전역변수가 있다면 unset() 시킴 if (isset($_GET[$ext_arr[$i]])) unset($_GET[$ext_arr[$i]]); } if(!$adtime){ $adtime = round(($ajaxtime/4)*$fontsize,0)*3; $adtime = $adtime*round($height/8,0); $adtime = round($adtime/6,0); } if($_GET['allview']){ ?> <meta http-equiv="Content-Type" content="text/html; charset=<?=$ev?>" /> <meta http-equiv="Page-Enter" content="BlendTrans(Duration=0.2)" /> <meta http-equiv="Page-exit" content="BlendTrans(Duration=0.5)" /> <style type='text/css'> * {background-color: <?=$color?>;font-size:<?=$fontsize?>pt;margin:1px;color:<?=$fontcolor?>;font-family:<?=$font?>} </style> <title>:: 전체내용보기 :: <?=$_SERVER['PHP_SELF']?></title> <div style='text-align:center;font-weight:bold;font-size:12pt'>전체내용보기</div> <? $dbo = @fopen("./memo.dat", "r"); $db = @fread($dbo, filesize("./memo.dat")); $db = explode("\n", $db); $dbc = count($db); for($i=0;$i<$dbc;$i++){ //for 시작 if(!$a && $db[$i]){ //if 시작 $namesave = $db[$i]; echo "<font style='font-size:8pt'>name</font><b>".$db[$i]."</b> | "; $a="1"; }else if($a=="1"){ //else if시작 $a="2"; echo $db[$i]; }else{$sss=$dbc-1; if($i==($sss)){echo "<a name='ad'></a>";} //else if 시작 $a="";if($db[$i]){if(eregi("-/",$namesave)){$db[$i]="관리자_".$db[$i];}} echo " <font style='font-size:8pt;color:yellow'>(".$db[$i].")</font><br />";} } exit;} if($_GET['getdat']){ ?> <meta http-equiv="Content-Type" content="text/html; charset=<?=$ev?>" /> <meta http-equiv="Page-Enter" content="BlendTrans(Duration=0.2)" /> <meta http-equiv="Page-exit" content="BlendTrans(Duration=0.5)" /> <meta http-equiv="X-UA-Compatible" content="IE=8;FF=3;OtherUA=4" /> <script type='text/javascript'>/*![CDATA[*/setTimeout("location.reload();",<?=$ajaxtime?>);/*}}>*/</script> <? if($_SESSION['size']!=filesize("memo.dat")){ ?> <script type='text/javascript'>/*![CDATA[*/parent.chatframe.location.reload();top.document.title='새 글이 올라왔습니다!';/*}}>*/</script> <? } $_SESSION['size']=filesize("memo.dat"); exit; } if($_GET['out']){ $dbsa = @fopen("./memo.dat", "a"); unlink($IP.".dat"); fwrite($dbsa, "**>퇴장안내 \n ".$_SESSION['n']." 님이 퇴장하셨습니다! \n ".date("Y-m-d H:i:s")." \n"); $_SESSION['lt']="";$_SESSION['n']=""; echo "<script type='text/javascript'>self.close()</script>";exit; } $denys=explode(",",$deny); $dcount = count($denys); //광고 메커니즘. if(!$_GET['ok']){ $dbs = @fopen("./memo.dat", "a"); $ra = rand(0,$adtime); if($ra==0){ fwrite($dbs, "- 광고 : \n <a href='http://yangws.myfeelclub.com' target='_d' style='font-weight:bold;color:blue;background:white'>웹해킹 게임이있는 그곳!</a>\n 1번광고 \n"); } if($ra==1){ fwrite($dbs, "- 광고 : \n <a href='http://yangws.myfeelclub.com' target='_d' style='font-weight:bold;color:blue;background:white'>공개용 크리스 경비병 다운로드!</a>\n 2번광고 \n"); } if($ra==2){ fwrite($dbs, "- 광고 : \n <a href='http://yangws.myfeelclub.com' target='_d' style='font-weight:bold;color:blue;background:white'>Php 자료 가 풍부한 그곳 !</a>\n 3번광고 \n"); } if($ra==3){ fwrite($dbs, "- 광고 : \n <a href='http://yangws.myfeelclub.com' target='_d' style='font-weight:bold;color:blue;background:white'>Javascript 가 풍부한 그곳!</a>\n 4번광고 \n"); } if($ra==4){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:blue;background:white;cursor:normal'>관리자는 이름 앞에 '-/' 이 붙습니다!</a>\n @공지@ \n"); } if($ra==5){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:red;background:white;cursor:normal'>본 계정은 마이필 클럽계정에 종속되어 있습니다.</a>\n @공지@ \n"); } if($ra==6){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:red;background:white;cursor:normal'>항상 즐거운 해킹 되세요 감사합니다.</a>\n @공지@ \n"); } if($ra==7){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:red;background:white;cursor:normal'>불법 해킹은 몸에 해롭습니다. 건전한 화이트 해커가 되세요.</a>\n @공지@ \n"); } if($ra==8){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:red;background:white;cursor:normal'>트레이닝 문제의 정답을 기록하시면 안됩니다. 강력조치합니다!</a>\n @공지@ \n"); } if($ra==9){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:red;background:white;cursor:normal'>본사이트 주소는 http://yangws.myfeelclub.com 입니다.</a>\n @공지@ \n"); } if($ra==10){ fwrite($dbs, "-- 참고 : \n <a style='font-weight:bold;color:blue;background:white;cursor:normal'>오늘도 좋은 하루와 운이 함께하시길 바랍니다.</a>\n @공지@ \n"); } } //채팅방 청소 기능. if($_GET['reset']&&$_SESSION['lt']){ @unlink("memo.dat"); $d = fopen("memo.dat", "w"); fwrite($d, "<div align='center' style='font-weight:bold;color:blue;background:white'>* * 관리자에 의해 초기화 되었습니다. * *</div>"); echo "<script type='text/javascript'>alert('초기화 되었습니다!');location.href='msg.php#ad';</script>"; exit;} //로그아웃 기능. if($_GET['logout']){ $_SESSION['lt']=""; echo "<script type='text/javascript'>alert('로그아웃 되었습니다!');location.href='msg.php#ad';</script>"; exit;} if(NULL==file_exists("memo_pwd.dat") && $_GET['pwd']){ $d = fopen("memo_pwd.dat", "w"); $p = $_GET['pwd']; $p = md5($p); fwrite($d, $p); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit;} if(NULL==file_exists("memo_pwd.dat")){ ?> <!-- chatting Install Mode --> <form method='get' action='msg.php'> 사용할 비번 : <input type='text' name='pwd' /><input type='submit' value='설치' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:8pt' /> </form> <? exit;} //로그인 기능. if($_GET['login']){ $fp = fopen("memo_pwd.dat", "r"); $fps = fread($fp, filesize("memo_pwd.dat")); $ls = $_GET['login']; $ls = md5($ls); echo "관리자 모드로 로그인중입니다..."; if(strchr($ls,$fps)){ $_SESSION['lt']="ADMIN"; echo "로그인성공!<script type='text/javascript'>alert('로그인되셨습니다!');location.href='msg.php#ad';</script>"; }else{ echo "<script type='text/javascript'>alert('비밀번호가 일치하지 않습니다!');location.href='msg.php#ad';</script>"; } exit;} //리스트 목록 보여주기. if($_GET['reset']&&$_SESSION['lt']){ unlink("memo.dat"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit;} ?> <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Strict//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-strict.dtd"> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta http-equiv="Content-Type" content="text/html; charset=<?=$ev?>" /> <meta http-equiv="Page-Enter" content="BlendTrans(Duration=0.2)" /> <meta http-equiv="Page-exit" content="BlendTrans(Duration=0.5)" /> <title>:: [채팅방] :: <?=$_SERVER['PHP_SELF']?></title> <!-- 폰트Size 설정부분. --> <style type='text/css'> * {background-color: <?=$color?>;font-size:<?=$fontsize?>pt;margin:1px;color:<?=$fontcolor?>;font-family:<?=$font?>} </style> <!-- 밑줄 없애기 설정부분. --> <style type='text/css'> <!-- a { font-family: ''; text-decoration: none} --> </style> <!-- 프레임 자동 조절 --> <script language="javascript" src="http://".util_get_host()."/pass/resizeiframe.js"></script> <!-- 리프레쉬 Ajax --> <script type='text/javascript'> /*![CDATA[*/ var isie = (document.all)? 1:0; var xmlHttp = true; var strc = ''; if(isie){ xmlHttp = new ActiveXObject("Microsoft.XMLHTTP"); }else{ // if(window.XMLHttpRequest) xmlHttp = new XMLHttpRequest(); } function getData(dataSource) { if(xmlHttp) { xmlHttp.open('POST', dataSource, true); xmlhttp.setRequestHeader("Content-type", "application/x-www-urlencoded; charset=euc-kr"); xmlHttp.onreadystatechange = function(){ if(xmlHttp.readyState=='4' && xmlHttp.status=='200' || xmlHttp.responseText){ strc = xmlHttp.responseText; } } xmlHttp.send(); } } setTimeout("getData('msg.php')", 5000); /*}}>*/ </script> <!-- 제목 타이틀 설정부분. --> <script type='text/javascript'>/*![CDATA[*/ setTimeout("title()", 1500); function title(){ var ttle = ":: [채팅방] :: <?=$_SERVER['PHP_SELF']?>"; document.title = ttle; setTimeout("title()", 1500); } function login(){ d = document.getElementById('c').value; location.href='?login='+d; } function sout(){ var s = window.open('msg.php?out=1'); s.focus(); self.close(); } /*}}>*/ </script> <!-- 넷스케이프 사용자 입장금지. --> <script> function enterance() { if (navigator.appName == "navigator.appName" || navigator.appName == "Netscape"){ alert('넷스케이프 사용자는 입장할 수 없습니다'); return; } else { location='./link.html'; } } </script> <!-- 특수키 키보드 막기. --> <script> function keydown(){ if(event.keyCode==122 || event.altKey==true || event.altLeft==true){ event.keyCode=0; event.cancelBubble = true; event.returnValue = false; alert('이 특수키는 사용할 수 없습니다.'); } } document.onkeydown=keydown; </script> <!-- 특수키 키보드 막기. --> <script> function cancelRefresh() { // keycode for F5 function if (window.event && window.event.keyCode == 116) { window.event.keyCode = 8; } } </script> </head> <? if($_GET['content']){ //echo "<body onload=\"parent.document.getElementById('c').focus()\" />"; ?> <script type='text/javascript'> window.onload=function(){ var pagebottom = document.body.scrollHeight; window.scrollTo(0, pagebottom); }</script> <? //메모 파일 접근, 셋팅된 내용갯수 파악후 초기화 루틴. $dbo = @fopen("./memo.dat", "r"); $db = @fread($dbo, filesize("./memo.dat")); $db = explode("\n", $db); $dbc = count($db); if($dbc>($delif*3)){ unlink("memo.dat"); $d = fopen("memo.dat", "w"); fwrite($d, "<div align='center' style='font-weight:bold;color:blue;background:white'>* * * 관리자가 '$delif'개 까지의 채팅내용을 저장하도록 지정하여, 서버에 의해 내용이 삭제되었습니다. * * *</div>"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit; } for($i=0;$i<$dbc;$i++){ if(!$a && $db[$i]){ $namesave = $db[$i]; echo "<font style='font-size:8pt'>name</font><b>".$db[$i]."</b> | "; $a="1"; }else if($a=="1"){ $a="2"; echo $db[$i]; }else{$sss=$dbc-1; if($i==($sss)){echo "<a name='ad'></a>";} $a="";if($db[$i]){if(eregi("-/",$namesave)){$db[$i]="관리자_".$db[$i];} echo " <font style='font-size:8pt;color:yellow'>(".$db[$i].")</font><br />";} } } exit;} if(!$_GET['ok']){?> <!-- 메뉴 삽입구역 --> <div align="center"> <table width="298" cellspacing="0" style="border-width:1; border-color:rgb(51,51,51); border-style:ridge; border-collapse:collapse;" cellpadding="0" border="0" height="23"> <tr> <td width="1" height="2"></td> <td width="97" height="2"></td> <td width="103" height="2"></td> <td width="95" height="2"></td> </tr> <tr> <td width="1" height="21"></td> <td width="96" style="border-width:1; border-color:rgb(51,51,51); border-style:groove;" height="21"> <p align="center"><b><a href="http://yangws.myfeelclub.com/bbs/zboard.php?id=PassBbs" title="경비병 게시판 으로 이동합니다 !"><span style="font-size:10pt;"><font color="white">자유게시판</font></span></a></b></p> </td> <td width="102" style="border-width:1; border-color:rgb(51,51,51); border-style:groove;" height="21"> <p align="center"><b><a href="http://yangws.myfeelclub.com/bbs/zboard.php?id=query_Q" title="경비병 트레이닝 문제를 시작합니다 !"><span style="font-size:10pt;"><font color="white">트레이닝 문제</font></span></a></b></p> </td> <td width="94" style="border-width:1; border-color:rgb(51,51,51); border-style:groove;" height="21"> <p align="center"><b><a href="http://yangws.myfeelclub.com/pass/msg.php" title="크리스 경비병 체팅방으로 이동합니다."><span style="font-size:10pt;"><font color="white">채팅방접속</font></span></a></b></p> </td> </tr> </table> <!-- 메뉴 삽입 여기까지 --> </div> <body onload="document.getElementById('c').focus()" /> <!-- iframe 출력 부분 --> <iframe src='?content=1#ad' id='chatframe' name='chatframe' width='98%' height='<?=$height?>px' frameborder='0' scrolling='yes' style='overflow-x:hidden'> <iframe src='?getdat=1' style='display:none' width='1px' height='1px'></iframe> <form method='post' action='?ok=ok&frame=1'> <? //사용자 입장 출력 기능. if(!$_SESSION['n']){ $_tmp = substr(md5($_SERVER['REMOTE_ADDR']),0,6); $_SESSION['n']=$_tmp.rand(1000,9999); if(!$_GET['ok']){ $dbsa = @fopen("./memo.dat", "a"); fwrite($dbsa, "**>입장안내 \n ".$_SESSION['n']." 님이 입장하셨습니다! \n ".date("Y-m-d H:i:s")." \n"); } } ?> <script type='text/javascript'>/*<![CDATA[*/ setTimeout("document.getElementById('c').focus()",800); /*]]>*/</script> <!-- Adtime : <?=$adtime?> [sec(s)] --> <!-- 입력 받을부분 메뉴 --> <input type='text' name='n' size='10' value='<?=$_SESSION['n']?>' style='border: solid 1px white' /><input type='text' id='c' name='c' value='<?=$_GET['bak_c']?>' size='50' style='border: solid 1px white' /><input type='submit' onclick='check()' value='입력' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:8pt'/> <?if(!$_SESSION['lt']){?> <!-- 관리자로그인 받을부분 메뉴 --> <input type='button' onclick='login()' value='Login' title='관리자로그인(비번입력후)' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:6pt' /> <?}else{?> <!-- 관리자 메뉴 명령어 받을부분 메뉴 --> <input type='button' onclick="location.href='?logout=1'" title='로그아웃' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:6pt' value='Logout' /> <input type='button' onclick="location.href='?reset=1'" title='내용 초기화' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:6pt' value='Reset' /> <?}?> <!-- 기타 메뉴 받을부분 메뉴 --> <input type='button' onclick="var win=window.open('?allview=1');win.focus()" title='전체내용보기' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:9pt' value='전체내용보기' /> <input type='button' onclick="sout()" title='나가기' style='border: solid 1px #CCCCCC;font-weight:bold;font-size:9pt' value='나가기' /> <br />최대 80Bytes 까지 작성가능합니다. </form> <?}else{ $dbs = @fopen("./memo.dat", "a"); //악성 스크립트 문자열로 바꾸기 루틴. global $n, $c; $n = stripslashes($_POST['n']); $c = stripslashes($_POST['c']); // notice_! 명령어 실행시... if($_SESSION['lt'] && eregi("notice_!",$c)){ $c = str_replace("notice_!", "", $c); fwrite($dbs, "<font style='color:yellow'>★공★지★</font> \n <font style='font-weight:bold;color:red;background:white;font-size:10pt'>".$c."</font> \n (".date("Y-m-d H:i:s").") \n"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit; } //ban_! 명령어 실행시... if($_SESSION['lt']&&eregi("ban_!",$c)){ $c = str_replace("ban_!", "", $c); $c = str_replace(" ", "", $c); $c = str_replace("abcdefghijklmnopqrstuvwxyz!@#$%^&*()_+|","",$c); if(!filesize("msg_ban/_ban.dat")){$dabs = fopen("msg_ban/_ban.dat", "w+");fwrite($dabs, "_\n");fclose($dabs);} $ban = fopen("msg_ban/_ban.dat", "a+"); fwrite($ban, $c."\n"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; } // ban_cls_! 명령어 실행시... if($_SESSION['lt'] && eregi("ban_cls_!",$c)){ $c = str_replace("ban_cls_!", "", $c); $c = str_replace(" ", "", $c); if($c!="all"){ $dlist = str_replace($c."\n", "", $dlist); }else{$dlist="\n";} $ban_cless = fopen("msg_ban/_ban.dat", "w"); fwrite($ban_cless, $dlist); fclose($ban_cless); fwrite($dbs, "<font style='color:yellow'>★알★림★</font> \n <font style='font-weight:bold;color:blue;background:white;font-size:10pt'>강퇴된 아이피가 초기화 되었습니다.</font> \n (".date("Y-m-d H:i:s").") \n"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit; } if(!$_SESSION['lt']){$n = strip_tags(substr($n,0,15));} //도배 방지기능 함수. if(!$_SESSION['last_content'])$_SESSION['last_conetnt']= sha1(md5(rand(0,300))); if(!$_SESSION['last_num'])$_SESSION['last_num']=0; if(@eregi($_SESSION['last_content'],$c) && $_SESSION['last_content']){ $_SESSION['last_content'] = $c; $_SESSION['last_num']++; if($_SESSION['last_num']>4){ $_SESSION['last_num']=0; echo "<script type='text/javascript'>alert('도배방지 솔루션이 작동하였습니다!');location.href='{$_SERVER[HTTP_REFERER]}';</script>"; exit; } } $_SESSION['last_content'] = $c; // 빈문자열 경우 리턴 function isblank($str) { $c=str_replace(" ","",$c); $c=str_replace("\n","",$c); $c=strip_tags($c); $c=str_replace(" ","",$c); $c=str_replace(" ","",$c); if(eregi("[^[:space:]]",$c)) return 0; return ; } //부적절한 루틴 필터링 함수. $c = str_replace("&", "&", $c); $n = str_replace("ⓒ", "©", $n); $c = str_replace("ː", "", $c); $n = str_replace("ː", "", $n); $c = str_replace("\n", "", $c); $n = str_replace("\n", "", $n); $c = str_replace("<", "<", $c); $n = str_replace("<", "<", $n); $c = str_replace(">", ">", $c); $n = str_replace(">", ">", $n); // 한글자르기 루틴. if(strlen($c)>80 && !eregi("http://([^\"'<>\r\n\s+)`i",$c))$c = cut_str($c,80,2); else if(strlen($c)>80 && !eregi("http://([^\"'<>\r\n\s+)`i",$c))$c = substr_kr($c,80,2); $c = preg_replace("`http://([^\"'<>\r\n\s]+)`i", "<a target='_blank' title='링크로 이동' href='http://$1'>http://$1</a>", $c); // URL, Mail을 자동으로 체크하여 링크만듬 function autolink($c) { // URL 치환 $index_pattern = "/([^\"\'\=\>])(mms|http|HTTP|ftp|FTP|telnet|TELNET)\:\/\/(.[^ \n\<\"\']+)/"; $c = preg_replace($index_pattern,"\\1<a href=\\2://\\3 target=_blank>\\2://\\3</a>", $c); // 메일 치환 $email_pattern = "/([ \n]+)([a-z0-9\_\-\.]+)@([a-z0-9\_\-\.]+)/"; $c = preg_replace($email_pattern,"\\1<a href=mailto:\\2@\\3>\\2@\\3</a>", $c); return $c; } // 홈페이지 주소가 올바른지 검사 function isHomepage( $c ) { if(eregi("^http://([a-z0-9\_\-\./~@?=&-\#{5,}]+)", $c)) return $c; else return ; } //if(!$c){$c="<b>내용을 입력하십시오!</b>";} if(!$c){echo "<script type='text/javascript'>alert('메시지를 입력하세요.'); location.href='{$_SERVER[HTTP_REFERER]}';</script>";exit;} if(!$n){$n="NoName".rand(0,99999);} //관리자가 아닐때... if(eregi("-/",$n) && !$_SESSION['lt']){ $n ="사칭_".rand(0,99999); } //관리자 표시... if($_SESSION['lt']){ if(!eregi("-/",$n))$n="-/".$n; } //욕설일경우, 욕설 루틴 실행. for($den=0;$den<=$dcount;$den++){ if(@eregi($denys[$den],$c)){ $denstr = round(strlen($denys[$den])/2,0); $denr="[욕설_"; for($dst=1;$dst<=$denstr;$dst++){$denr=$denr."*";} $denr=$denr."_욕설]"; $c = str_replace($denys[$den], $denr, $c); break; } } //euc-kr 및 uft-8 인코딩 엔진 function ToEucKr( $msg){ return iconv("UTF-8","euc-kr//IGNORE",$msg ); } function ToUTF8( $msg){ return iconv("euc-kr","UTF-8",$msg); } $_SESSION['n']=$n; fwrite($dbs, $n."\n".$c."\n".$_SERVER[REMOTE_ADDR]."\n"); echo "<script type='text/javascript'>location.href='msg.php#ad';</script>"; exit;} ?> <hr noshade='noshade' /> <div style="font-size:9pt;"> <? echo "<p title='$ip'>현재 접속자 :"."$total_user 명</p>"; // 출력 ?></div> <!-- 라이센스 --> <div align='right' style='text-align:right;font-size:9pt'>Crade by(yamgws13) <a href='http://yangws.myfeelclub.com/' style='font-weight:bold;font-size:8pt' target='_down'>Click!</a></div> </html> | |||||

관리자 권한 cmd.exe 에서 ln -s 하듯 아래와 같이 명령하면 됩니다.

단, ln 과는 link target 순서가 다릅니다.

mklink /d "C:\Program Files (x86)\NPKI" "C:\Program Files\NPKI"

이것은 윈도7 64bit 에서 카드결제시 설치된 공인인증서가 목록에 안나오는 문제를 해결하기 위해 인증서를 x86 쪽에 링크를 걸어준 것입니다.

PHP에서 제공하는 exif관련 함수를 전혀 사용하지 않고 hexData를 분석하여 추출해 내므로 별도의 EXIF 관련 외부 라이브러리를 설치하지 않으셔도 이용하실 수 있습니다.

사용하는 법은 아래와 같습니다.

<?php

$exif = new exif('image.jpg');

print_r($exif ->getImageInfo());

?>

exif::exif() 함수로 읽어올 이미지 파일을 설정한후

exif::getImageInfo() 함수로 해당 이미지의 EXIF 및 기타 모든 정보를 리턴받습니다.

- 클래스 설명

- exif class

*exif::exif("(string)파일경로", "(string)언어설정(en|ko)", "(boolen)디버그 정보 출력여부");

*exif::getImageInfo(void);

라이센스는 기본 MIT 을 따릅니다.

Copyright (c) 2010 M_FireFox

Permission is hereby granted, free of charge, to any person

obtaining a copy of this software and associated documentation

files (the "Software"), to deal in the Software without

restriction, including without limitation the rights to use,

copy, modify, merge, publish, distribute, sublicense, and/or sell

copies of the Software, and to permit persons to whom the

Software is furnished to do so, subject to the following

conditions:

The above copyright notice and this permission notice shall be

included in all copies or substantial portions of the Software.

THE SOFTWARE IS PROVIDED "AS IS", WITHOUT WARRANTY OF ANY KIND,

EXPRESS OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE WARRANTIES

OF MERCHANTABILITY, FITNESS FOR A PARTICULAR PURPOSE AND

NONINFRINGEMENT. IN NO EVENT SHALL THE AUTHORS OR COPYRIGHT

HOLDERS BE LIABLE FOR ANY CLAIM, DAMAGES OR OTHER LIABILITY,

WHETHER IN AN ACTION OF CONTRACT, TORT OR OTHERWISE, ARISING

FROM, OUT OF OR IN CONNECTION WITH THE SOFTWARE OR THE USE OR

OTHER DEALINGS IN THE SOFTWARE.

ASP 용은 없을까 검색해 보니 있네요.

http://www.spaz.com/mr/work/aspexiffuncs/

<!--

function changeHeight() {

//아이프레임 안쪽 페이지 높이를 먼저구하신후

var the_height=document.getElementById('content').contentWindow.document.body.scrollHeight;

// 아이프레임 높이를 바꿔주시면 됩니다.

document.getElementById('content').height=the_height; }

//-->

</script>

<iframe id='content'

frameborder=0

width=100%

scrolling=no

onLoad="changeHeight();"

src='content.php'>

</iframe>

지금까지 개발 환경이 euc-kr이 대세라 urldecode 함수를 찾아 봐도 전부 euc-kr 기반이다.

utf-8에 해당하는 게 없는지 뒤졌더니 중국 사이트가 있더라.

주석이 한자로 적혀 있는 특이한 경험 ㅋㅋ

출처 : http://www.cftea.com/c/2009/10/OOXX97QIONHANAF9.asp

Function UrlDecode_GBToUtf8(ByVal str)

Dim B,ub ''中文字的Unicode码(2字节)

Dim UtfB ''Utf-8单个字节

Dim UtfB1, UtfB2, UtfB3 ''Utf-8码的三个字节

Dim i, n, s

n=0

ub=0

For i = 1 To Len(str)

B=Mid(str, i, 1)

Select Case B

Case "+"

s=s & " "

Case "%"

ub=Mid(str, i + 1, 2)

UtfB = CInt("&H" & ub)

If UtfB<128 Then

i=i+2

s=s & ChrW(UtfB)

Else

UtfB1=(UtfB And &H0F) * &H1000 ''取第1个Utf-8字节的二进制后4位

UtfB2=(CInt("&H" & Mid(str, i + 4, 2)) And &H3F) * &H40 ''取第2个Utf-8字节的二进制后6位

UtfB3=CInt("&H" & Mid(str, i + 7, 2)) And &H3F ''取第3个Utf-8字节的二进制后6位

s=s & ChrW(UtfB1 Or UtfB2 Or UtfB3)

i=i+8

End If

Case Else ''Ascii码

s=s & B

End Select

Next

UrlDecode_GBToUtf8 = s

End Function

| Link1 | http://phpmailer.worxware.com/ | ||||

| Link2 | http://www.google.com/support/a/bin/answer.py?answer=166852 | ||||

<?php

require_once 'class.phpmailer.php';

$mail = new PHPMailer();

$mail->IsSMTP();

$mail->SMTPAuth = true;

$mail->SMTPSecure = 'ssl';

$mail->Host = 'smtp.gmail.com';

$mail->Port = 465;

$mail->Username = $gmail_username;

$mail->Password = $gmail_password;

$mail->SetFrom($fromemail, '=?'.$charset.'?b?'.base64_encode($fromname).'?=');

$mail->Subject = '=?'.$charset.'?b?'.base64_encode($subject).'?=';

$mail->ContentType = $contenttype;

$mail->CharSet = $charset;

$mail->Encoding = 'base64';

$mail->Body = $contents;

$mail->AddAddress($toemail, '=?'.$charset.'?b?'.base64_encode($toname).'?=');

for($i = 0; $i < 3; $i ++) {

if($mail->Send()) return;

sleep(1);

}

라이브러리의 라이센스가 LGPL 2.1 입니다.

원본 예제대로 하면 한국어 깨지니 위처럼 하세요.

파일첨부도 되네요. 필요없어서 안해봤음.

링크2 는 발송 제한 내용.

Windows 7 SP1을 설치하면 정품인증을 다시 요구하는데..

어떤 대단한분(?)이 인증툴을 만들어 두셨더군요..

다운받아 실행하면 대충 메뉴 선택하다보면 인증이 되더군요..

모르시는분은 답글 달아주세요~

다운로드 링크 : http://www.datafilehost.com/download-86e465ea.html

한글판 버전 링크 : http://www.datafilehost.com/download-32f649eb.html혹시 몰라 업로드 합니다.

식사는 하셨습니까?

우리나라 사람들이 가장

자주 건네는 인사말 중 하나이지요.

'밥은 먹고 다니냐?'는

어르신들의 물음 속에 담긴

넉넉한 애정이 새삼

떠오르곤 합니다.

무심하게 건네는 말 같지만,

사실은 진심과 관심이

있어야 건넬 수 있는 인사겠지요.

모쪼록 끼니 잘 챙기시며,

늘 편안한 날 되십시오!

ISO, BIN, NRG, CDI, DAA등 이미지 파일을 마운트할수있고 레코딩도 가능합니다.

또한 원본 CD나 DVD를 똑같이 iso이미지 파일로 만들기도 합니다.

저는 데몬과 네로를 지워버렸습니다. 아! 씨디스페이스도 필요 없습니다.

이거 하나로 해결봤습니다. 강력추천 합니다!!!

CD 또는 DVD 매체의 이미지 파일을 처리하는 툴입니다.

이미지 파일들을 열기, 추출, 생성, 편집, 압축, 암호화, 나누기, ISO 파일 변환, 가상 드라이브 구축 등의 기능이 있습니다.

ISO/DAA 파일 버닝 기능 추가

23개 까지의 가상 드라이브 지원

ISO, BIN을 포함한 대부분의 CD-ROM 이미지 파일들을 처리할 수 있다고 합니다.

셰어웨어로서 비등록 버전에서는 300MB 이상의 이미지 파일을 생성하거나 편집할 수 없습니다.

대부분의 CD/DVD-ROM 이미지 파일 포맷 지원 (ISO, BIN, NRG, CDI, DAA 등등)

ISO 파일의 열기 및 추출

하드디스크 내의 파일들 또는 CD/DVD-ROM으로로부터 ISO 파일 생성

ISO 파일을 직접 편집

BIN 등 다른 포맷을 ISO 포맷으로 변환

부팅가능 ISO 파일 만들기

플로피 디스크 이미지 파일 만들기

디스크 공간 절약을 위한 최적화된 ISO 파일 생성

ISO 파일을 이용해서 가상 드라이브 마운트

쉘 결합, 컨텍스트 메뉴, 드래그 & 드롭, 클립보드 등의 간편한 인터페이스

설치방법:

압축을 푸시고 PowerISO 4.3 을 실행하시면 클릭 몇번으로 쉽게 설치됩니다.

재부팅후 바탕화면의 단축아이콘을 실행하시면 등록 화면이 나오는데 키젠을 이용하여 붙여넣기 하시면 됩니다.

4.7 버전 나와서 함께 업로드 합니다.

0.시작하면서...

개발자라면 한번쯤 소스 관리에 대해서 고민해 봤을 것이다. 특히나 수정이 잦은 프로그램이라면 더욱 더 버전 관리가 중요한데, 이걸 일일이 폴더나 날짜별로 관리하다가는 낭패를 보기 십상이다. 그래서 버전관리 프로그램을 사용하는데, 대표적인 것으로 소스세이프(Source Safe), CVS, Subversion 있다.

윈도우 프로그래머라면 소스세이프가 굉장히 유용한데(Visual Studio를 설치하면 자동으로 깔리므로... ㅡ_ㅡa..), 사용해보니 속도가 무지 느리고 VC 또한 한참 뒤에 뜨게하는 무시무시한 단점이 있어서 다른 것을 찾다가 서브버전을 선택하게 되었다.

서브버전의 장점은 인터넷에 잘 나오므로 굳이 이야기하지 않겠고, 실제 윈도우 버전 설치 및 설정에 대해서 알아보자.

1.Tortoise 서브버전(Subversion) 클라이언트 설치

1.1 Tortoise 서브버전(Subversion) 클라이언트 다운로드

서브버전 서버를 설치한다면서 왜 클라이언트를 설치하는 것일까? 그것은 서버 설치후 나머지 작업을 편리하게 할 수 있기 때문이다.

서브버전 클라이언트는 http://tortoisesvn.net/downloads 에서 다운 받을 수 있다.

<Tortoise 서브버전 클라이언트>

1.2 Tortoise 서브버전(Subversion) 클라이언트 설치

클라이언트 설치는 간단하다. 무조건 "Next" 버튼을 눌러서 완료를 하면 알아서 다 해준다.

<Tortoise 서브버전(Subversion) 클라이언트 설치>

설치 후 탐색기에서 오른쪽 버튼을 클릭했을 때 아래와 같은 메뉴가 뜨면 정상적으로 설치된 것이다.

<설치 완료>

2.서브버전(Subversion) 서버 설치

2.1 서브버전(Subversion) 서버 다운로드

서브버전의 윈도우용 설치 파일은 http://subversion.tigris.org/servlets/ProjectDocumentList?folderID=91 에서 찾을 수 있다. 위 사이트로 이동하면 아래와 같은 화면을 볼 수 있는데, 최신버전의 설치 파일을 다운받아서 설치하도록 하자.

<서브버전 서버 파일 다운로드>

2.2 서브버전(Subversion) 설치

설치 과정은 아주 간단하다. 윈도우 인스톨 파일을 더블클릭해서 기본 옵션으로 설치하면 된다. "Next" 를 계속해서 클릭하여 완료하자.

<인스톨 화면>

2.3 서브버전(Subversion) 설정

2.3.1 서브버전(Subversion) 데이터 폴더 생성(Repository)

서버 설치가 끝났으니 데이터를 저장할 폴더를 생성해야한다. 저장소는 하드디스크의 특정 폴더로 하면 되고, 임의의 이름으로 선택 가능하다. 일단 D:\Repository로 해서 생성하자.

<저장소 생성>

2.3.2 서비스(Service) 등록

서브버전 서버를 서비스로 등록하여 윈도우 부팅시에 자동으로 실행되도록 하자. 윈도우 서비스 등록은 sc.exe 프로세스로 등록가능하다. cmd.exe를 실행해서 아래와 같이 입력하도록 하자.

<서비스 등록>

아래는 서브버전 서비스를 등록하고 서비스를 해제하는 명령이다.

- 서비스 등록 : sc create svn binpath= "C:\Program Files\Subversion\bin\svnserve.exe --service -r D:\repository" displayname= "Subversion Server" depend= Tcpip start= auto

- 서비스 해제 : sc delete svn displayname= "Subversion Server"

별다른 문제가 없다면 성공적으로 등록했다는 메시지가 출력될 것이다.

2.3.3 방화벽(Firewall) 해제

서브버전은 TCP 3690 포트와 UDP 3690 포트를 사용한다. 윈도우 방화벽 및 Anti-Virus의 방화벽을 해제하도록 하자.

아래는 윈도우 방화벽에서 포트를 추가하는 방법이다. TCP와 UDP 각각 등록해서 모두 가능하도록 하자.

<방화벽 해제>

2.4 저장소(Repository) 생성

이제 서버 설정이 끝났으니 실제로 소스 또는 데이터를 관리할 저장소(Repository)를 생성해야 한다. 서브버전 관련 데이터는 D:\Repository 에 저장하기로 했으므로 하위 폴더에 저장소를 생성하자.

2.4.1 커맨드 라인(Command Line) 방식

cmd.exe 를 실행한 뒤 D:\Repository 폴더로 이동하여 아래와 같이 입력한다.

위의 파란색으로 표시된 test를 유의해서 보자. test 대신에 생성을 원하는 폴더명으로 바꿔서 입력하면 된다.

아래는 위의 명령을 실행한 후 결과 화면이다.

<저장소 생성>

2.4.2 Tortois Subversion 클라이언트를 사용한 방식

Tortois Subversion 클라이언트를 설치했다면 좀더 편한 방법으로 생성할 수 있다. 아래는 Tortoise Subversion 클라이언트를 통해 생성하는 방법이다.

<저장소 생성>

D:\Repository 폴더에 생성할 저장소 이름(Test)의 폴더를 미리 생성한 후 Tortoise Subversion 클라이언트에서 "Create repository here"를 클릭하면 된다.

파일 시스템을 선택하는 다이얼로그가 뜨면 "Native filesystem(fsfs)"를 선택한 후 OK를 눌러서 생성하면 된다.

2.5 저장소 접근 설정

저장소를 생성하고 나면 아래와 같은 폴더와 파일들이 생긴다.

<저장소 폴더 상태>

이 중에서 접근 권한을 제어하기위해서는 2개의 파일을 손봐야 하는데 다음 항목을 보자

2.5.1 svnserve.conf

- ### This file controls the configuration of the svnserve daemon, if you

### use it to allow access to this repository. (If you only allow

### access through http: and/or file: URLs, then this file is

### irrelevant.) - ### Visit http://subversion.tigris.org/ for more information.

- [general]

### These options control access to the repository for unauthenticated

### and authenticated users. Valid values are "write", "read",

### and "none". The sample settings below are the defaults.

anon-access = none <== 로그인 하지 않은 사용자는 아무것도 못하도록 한다.

auth-access = write - ### The password-db option controls the location of the password

### database file. Unless you specify a path starting with a /,

### the file's location is relative to the conf directory.

### Uncomment the line below to use the default password file.

password-db = passwd <== ID와 Password를 저장하는 파일 이름 - ### The authz-db option controls the location of the authorization

### rules for path-based access control. Unless you specify a path

### starting with a /, the file's location is relative to the conf

### directory. If you don't specify an authz-db, no path-based access

### control is done.

### Uncomment the line below to use the default authorization file.

#authz-db = authz - ### This option specifies the authentication realm of the repository.

### If two repositories have the same authentication realm, they should

### have the same password database, and vice versa. The default realm

### is repository's uuid.

realm = KKAMAGUI Repository <== 접근했을 때 클라이언트에게 보여줄 저장소 메시지

위와 같이 파일을 수정한 다음 저장한다.

2.5.2 passwd

- ### This file is an example password file for svnserve.

### Its format is similar to that of svnserve.conf. As shown in the

### example below it contains one section labelled [users].

### The name and password for each user follow, one account per line. - [users]

# harry = harryssecret

# sally = sallyssecret

kkamagui = kkamagui

위와 같이 ID = Password의 형태로 입력한 뒤 저장하면 된다.

3.간단한 서브버전(Subversion) 서버 테스트

테스트 방법은 간단하다. 탐색기에서 오른쪽 버튼을 눌러서 표시되는 메뉴에서 "Repo-Browser" 를 클릭하여 아래와 같은 창이 뜨면 서브버전 서버가 설치된 주소와 저장소 이름을 같이 입력해주면 된다.

<Repo-browser 메뉴>

이제 주소와 저장소의 이름을 입력하자. 주소를 kkamagui.egloos.com, 그리고 저장소를 test라고 가정하고 입력하면 아래와 같이 될 것이다.

<서브버전 주소 입력>

"OK" 버튼을 누르면 실제 서버에 접속해서 저장소 정보를 얻어오는데, 아래와 같은 화면이 표시될 것이다. 실제로 정상적으로 접속이 된다면 "test" 항목 아래에 아무것도 표시되지 않을 것이지만 문제가 발생한다면 아래와 같이 에러메시지가 표시될 것이다.

<Repo-Browser 실행-에러발생>

위와 같은 에러 메시지가 표시되면 처음 단계부터 설정을 다시 한번 확인하자. 아무런 에러 메시지가 없다면 정상적으로 설치된 경우이므로 열심히 Check-out, commit, update를 반복하면 된다.

4.서브버전(Subversion) 서버를 설치하지 않고 로컬(Local)에서 소스 관리하기

서브버전 서버가 설치되어있어야 꼭 소스 버전 관리가 가능한 것일까? "답은 그렇지 않다" 이다.

Tortoise Subversion 클라이언트를 설치했다면 로컬에 저장소를 만들고 file:/// 키워드로 접근하여 소스 버전을 관리하는 것이 가능하다.

4.1 저장소 생성

위의 "2.4 저장소(Repository) 생성" 부분을 참고해서 로컬에 Tortoise를 이용하여 저장소를 생성하자. 그리고 파일들을 수정해서 특정 유저만 접근가능하도록 수정하자.

4.2 저장소 접근 테스트

위의 "3.간단한 서브버전(Subversion) 서버 테스트" 부분을 참고하여 "Repo-browser"를 실행하고 주소에 아래와 같이 입력한 후 OK를 누르자.

정상적으로 실행되면 아래와 같은 화면이 표시될 것이다.

<Repo-browser 실행>

아무런 에러가 없으므로 정상적으로 실행되었음을 알 수 있다. 이렇게 함으로써 서버를 설치하지 않고도 로컬에서 소스 버전관리를 할 수 있다.

5.기타 팁

5.1 버전 관리시 무시할 파일 확장자 설정

소스를 컴파일해서 나오는 object 파일이나 기타 필요없는 부산물들은 버전관리를 할 필요가 없다. 그런 파일들을 일일이 수작업으로 제외하기는 상당히 귀찮은 작업인데, 다행이 Tortoise에서 이것을 편리하게 할 수 있는 옵션이 있다.

"Settings" 메뉴에 가면 아래와 같은 화면이 표시된다. 여기에 "Global Ignore Pattern" 항목에 무시할 파일의 확장자나 파일명을 입력하면 된다.

<확장자 및 파일명 입력>

6.마치면서...

이로서 그 지긋지긋하게 느린 소스세이프(SourceSafe)에서 벗어날 수 있게 되었다(이렇게 좋을 수가... ㅜ_ㅜ). 소스 버전 관리를 통해 프로젝트를 보다 효율적으로 관리하고 협업의 능률을 최대한 활용하자. @0@)/~~!!

7.참고 사이트

- http://blog.naver.com/mazinggaa?Redirect=Log&logNo=130023412047

- 설치에 대해서 아주 자세하게 잘 나와있다. 부족한 부분은 여기서 참고하도록 하자.

출처 : http://geek43.springnote.com/pages/1083496

원문 : http://kkamagui.springnote.com/pages/585605

1. 자바스크립트란?

- 자바스크립트는 선마이크로시스템즈(Sun Micro Systems)와 넷스케이프에서 공동으로 개발한 스크립트 언어

- 자바스크립트 정적인 HTML 문서를 동적을 만드는 것

스크립트 언어 : 컴퓨터 프로세서가 아닌 다른 프로그램에 의해서 변역이 되거나 수행되어지는 프로그램의 명령어를 말한다.

2. 자바스크립트의 특징

- 자바스크립트는 인터프리팅 언어

- 데이터 타입에 구애 받지 않음

- 대소문자 구별

- 객체지향스크립트 언어

3. 자바스크립트 기본 문법

- javascript문법 직접 입력

<Head>

<script language="javascript">

<!--

스크립트 문법

//-->

</script>

</Head>

예

<html>

<head>

<title>소스1-1</title>

<script>

document.write("<h3>예제 1: 이것이 기본 태그이다.</h3>")

</script>

<script language="javascript">

document.write("<h3>예제 2: langage에서 스크립트 언어 종류를 결정한다.</h3>");

// 주석 : 스크립트를 라인단위로 수행되기 때문에 윗문장과 아랫문장을 연결하기 위해서는

// 반드시 '\' 역슬래쉬를 사용한다.

document.write("<h3>예제 2: langage에서 스크립트 언어\

종류를 결정한다.</h3>");

</script>

<script language="javascript1.2">

document.write("<br>예제 3: 이렇게 스크립트버전을 쓸 수도 있다.");

</script>

</head>

<body>

</body>

</html>

- Script file(js파일명) 호출

<html>

<head>

<script language="javascript" scr="script file">

</script>

</head>

- js 파일을 이용한 자바스크립트

▷ test.js

document.write("자바스크립트 파일을 호출시 보입니다.")

document.write("<br>짜!잔... 불러올 파일 입니다.")

▷ 새문서.htm

<html>

<head>

<title>예제</title>

<script>

document.write("문서 안에서 출력!")

</script>

<script language="javascript" src="test.js">

document.write("보이나요?") // 적용이 되지 않는다.

</script>

<script>

document.write("보이나요? 이건 보이죠")

</script>

</head>

<body>

</body>

</html>

4. 참고

- navigator는 현재 사용하고 있는 접속자의 웹브라우저의 기본적인 정보를 나타내는 객체

<html>

<head>

<title>소스1-2</title>

<script lanuage="JavaScript">

<!--

document.write("웹브라우저 종류 : ", navigator.appName,"<BR>")

document.write("웹브라우저 코드명 : ", navigator.appCodeName,"<BR>")

document.write("웹브라우저 버전 : ", navigator.appVersion,"<BR>")

document.write("사용자 웹브라우저 정보 : ", navigator.userAgent,"<BR>")

document.write("시스템코드 : ", navigator.platform,"<BR>")

document.write("플러그인 정보 : ", navigator.plugins,"<BR>")

document.write("mime 정보 : ", navigator.mimeTypes,"<BR>")

document.write("웹브라우저 언어 : ", navigator.language,"<BR>")

//-->

</script>

</head>

</html>

- 변수 사용

<html>

<head>

<title>소스1-2</title>

<script lanuage="JavaScript">var version</script>

<script lanuage="JavaScript1.0">version=1.0</script>

<script lanuage="JavaScript1.1">version=1.1</script>

<script lanuage="JavaScript1.2">version=1.2</script>

<script lanuage="JavaScript1.3">version=1.3</script>

<script lanuage="JavaScript1.4">version=1.4</script>

<script lanuage="JavaScript1.5">version=1.5</script>

<script lanuage="JavaScript">

document.write("현재 사용 버전 ", version);

</script>

</head>

<body>

</body>

</html>

- vbscript, bgColor 사용예

<html>

<head>

<title>소스1-2</title>

<script>

document.write("하하하 신나는 하루<br>")

</script>

<script language="JavaScript">

document.write("호호호 재미난 하루")

</script>

<script language="vbscript">

// vbscript는 익스플러로에서만 보임

document.write(date)

</script>

<script>

<!--

document.bgColor="yellow"

//-->

</script></head>

<body>

</body>

</html>

<script language="javascript" src="/js/prototype.js"></script>

<script language="javascript" src="/js/jquery-1.4.1.min.js"></script>

<script type="text/javascript">

var $jq = jQuery.noConflict();

$jq(document).ready(function(){

function~~~

});

</script>

위와 같이 하면 prototype 과 jQuery 를 같이 사용 할 수 있습니다.

조금 더 간결하고 직관적이게, 스크립트 미동작 환경을 고려해서 만들었습니다.

---------------------------------------- script 설정 ----------------------------------------

<script type="text/javascript" src="./FileButton.js"></script>

<script type="text/javascript">

var myFileButton = new FileButton("imageswap", "imagesrc"); //new FileButton("true 값을 줘야 하는 사용자 설정 attribute name", "꾸며질 이미지 url")

window.onload = function () {

//myFileButton.run(); //문서로딩 후 한꺼번에 바꿈

}

</script>

---------------------------------------- script 설정 ----------------------------------------

해당 FileButton 객체는 3가지 기능을 지원합니다.

swap: file 을 object 로 인식하여 꾸밉니다.

write: document.write() 메소드 처럼 html 을 그대로 넣어 전달합니다.

run: 문서 전체 input 노드를 순회하며 설정과 맞는 file component 를 꾸밉니다.

최종적으로 파일버튼을 꾸미는 메소드는 swap() 메소드 이며,

객체생성시 두번째 매개변수

"꾸며질 이미지 url" 은 해당이미지가 로딩되는 즉시 꾸며질 input type="file" component 의 width, height 를 자동으로 잡아주며,

잘못된 주소이거나 이미지가 로딩되지 않으면 해당 파일버튼은 변환되지 않습니다.

페이지 로딩자체가 큰 경우가 아니라면 문서 로딩 후 한번에 run() 이 좋겠지만,

문서로딩도 약간 딜레이가 있고, 파일찾기 버튼도 여러개가 있을 경우 write() 형식으로 해주는 것이 좋을것 같습니다.

흔하진 않지만 script 옵션을 꺼 놓은 유저에게는 순수 html component 를 보여주어야 하기때문에 이럴 경우엔 그냥 write() 메소드 보다는 swap() 메소드를 쓰는것이 좋겠구,

각각 장점과 단점이 있으며 선택해서 쓰시면 될 것 같습니다.

Response.Expires = 0

Response.ExpiresAbsolute = now() - 1

Response.AddHeader "pragma","no-cache"

Response.AddHeader "cache-control","private"

Response.CacheControl = "no-cache"

IIS 해당 웹서비스 등록정보 -> HTTP헤더 메뉴 상단 ->

[컨텐츠만료지정]체크 -> [즉시만료] 선택

성능 및 스타일 향상에 도움이 되는 28가지 ASP 팁 http://www.microsoft.com/korea/technet/IIS/Tips/asptips17_29.mspx

CursorType 및 상수 http://www.nextstep.co.kr/?page=82

RDP File Settings

The new Terminal Services client (version 2600 and newer, 5.1.2600.x) introduces quite a few new capabilities. A major client-side convenience is that connection settings can be saved in an RDP file which can then be easily edited, copied, and distributed.

Unfortunately, the parameters are not nearly as well documented as the ActiveX control parameters yet; this will presumably change before the .NET server release.

In the interim, I've put together a summary of information I have about the parameters contained in the files.

Which Terminal Services/Remote Desktop Client?

The newest ones, versions 5.1.2600.x and up. The client can be downloaded from the Remote Desktop Connection page - and despite the header, it is the client to use for connecting to either Terminal Services or XP Remote Desktop.

You can install it on any true 32-bit Windows OS except Windows XP and .NET - they already come with their own version.

Making an RDP File

You can create an RDP connection file using a text editor; there is nothing special about its structure to prevent this; in fact, the Terminal Services people appear to have been assiduous about making it simple and easy to use; the order in which parameters are placed doesn't even matter.

The simplest way to do it initially, though, is to run the mstsc client, configure basic settings you want, then choose "Save As..." on the General tab. You can then open the resulting file in Notepad and work with it.

RDP File Structure

The file structure is relatively simple. The standard file consists of several lines; each has parameter name, type, and value, separated by a ":". Any colons after the second one appear to be ignored (necessary so that file paths can be embedded). MSTSC also appears to silently ignore anything it cannot parse, so you can insert freeform comments into the file.

For example, here are two lines which tell MSTSC to establish a 1024x768 desktop when it connects:

desktopheight:i:768

desktopwidth:i:1024

The first element in each line is the parameter name. Immediately following it, after the first colon, is the parameter type; as far as I can tell, there are only 3 types of values -

RDP File Parameters

Below is a table listing all of the parameters I have encountered so far. I list the parameter name, type, an example value, and then include notes on usage where possible.

| Parameter | Value | Notes | |

| alternate shell | s | c:\winnt\system32\notepad.exe | Sets the shell to be used within the Terminal Services session. This can be used to set an alternate shell such as progman.exe; you can also use it to set the application which the user runs on logon to the Terminal Server. |

| audiomode | i | 2 | Known values: 0 - Bring to this computer 1 - Leave at remote computer 2 - Do not play |

| auto connect | i | 0 | 0 or 1 |

| autoreconnection enabled | i | 1 | Set to 1 to connect automatically when file is opened. |

| bitmapcachepersistenable | i | 1 | ? 1 maintains bitmap cache between sessions |

| compression | i | 1 | ? 1 means use extra compressions |

| connect to console | i | 1 | 0 - connect to a virtual session 1 - connect to the console session |

| desktopheight | i | 768 | height of session desktop in pixels |

| desktopwidth | i | width of session desktop in pixels | |

| disable cursor setting | i | 0 | ? |

| disable full window drag | i | 1 | set to 1, disables display of window contents while dragging in session |

| disable menu anims | i | 1 | set to 1, disables menu animations in session |

| disable themes | i | 1 | set to 1, disables use of themes in session |

| disable wallpaper | i | 1 | set to 1, disables display of wallpaper in session |

| displayconnectionbar | i | 1 | Set to 1, displays the connection bar in a fullscreen session |

| domain | s | HQ | domain name to use for logon |

| full address | s | 192.168.1.1:33389 | IP address/name of server (and optional alternate port) |

| keyboardhook | i | 2 | For applying standard Windows key combinations 0 - On the local computer 1 - On the remote computer 2 - In fullscreen mode only |

| maximizeshell | i | 0 | set to 1, maximizes any alternate shell used in the session |

| password 51 | b | (big long binary hash) | Ifyou choose to save the connection password, this will be a large binary hash value |

| port | i | 3389 | |

| redirectcomports | i | 1 | set to 1, redirects client COM ports in session (XP/.NET only) |

| redirectdrives | i | 1 | set to 1, redirects client drives in session (XP/.NET only) |

| redirectprinters | i | 1 | set to 1, redirects client printers in session |

| redirectsmartcards | i | 1 | set to 1, redirects client smart cards in session (XP/.NET only) |

| screen mode id | i | 1 | FullScreen vs. normal 0 - ? 1 - windowed 2 - fullscreen |

| server port | i | 3389 | You can specify the port separately from the "full address" parameter. Thanks to James from acmewidgets.com for finding this out! |

| session bpp | i | 16 | bit depth for session - 8, 16, or 24. Only 8 is valid for Windows 2000 Terminal Servers |

| shell working directory | s | c:\program files\microsoft office | Working directory if an alternate shell was specified. |

| smart sizing | i | Scale the client window display of desktop when resizing 0 or not present - Do not scale 1 - Scale (Takes extra resources to scale) | |

| username | s | administrator | name of user logging on |

| winposstr | s | 0,1,0,249,808,876 | ? Not sure about the details on this one. There are always 6 comma-separated values. I would guess that these are presets for position and "window mode" sizes - maximized versus sized. |

An Example RDP File

This is an example RDP connection file. It starts maximized for its desktop size (800x600); color depth is 16-bit; it will attempt to automatically start connecting to 192.168.1.12 on launch; and so on...

screen mode id:i:1 desktopwidth:i:800 desktopheight:i:600 session bpp:i:16 auto connect:i:1 full address:s:192.168.1.12 compression:i:1 keyboardhook:i:2 audiomode:i:2 redirectdrives:i:0 redirectprinters:i:0 redirectcomports:i:0 redirectsmartcards:i:0 displayconnectionbar:i:1 username:s:Administrator domain:s:AKA alternate shell:s: shell working directory:s: disable wallpaper:i:1 disable full window drag:i:1 disable menu anims:i:1 disable themes:i:1 bitmapcachepersistenable:i:1

서버에 설치된 터미널 서비스의 포트를 변경하려면

- 시작 - 실행을 눌러 레지스트리 편집기를 실행한다.

- HKEY_LOCAL_MACHINE\System\CurrentControlSet

\Control\TerminalServer\Wds\Repwd\Tds\Tcp 로 이동한다. - 이름 종류 데이터

- PortNumber REG_DWORD 0x00000d3d(3389)

- 10진수를 선택하고 원하는 다른 포트번호(6666)를 입력한다.

- HKEY_LOCAL_MACHINE\System\CurrentControlSet

\Control\TerminalServer\WinStations\RDP-Tcp 로 이동한다. - 이름 종류 데이터

- PortNumber REG_DWORD 0x00000d3d(3389)

- 10진수를 선택하고 원하는 다른 포트번호(6666)를 입력를 입력한다.

- 클라이언트 연결 관리자로 새 연결을 만들때 기입한 단어가 연결 이름이 된다.

터미널 접속 클라이언트 포트를 변경하려면

- 클라이언트 연결 관리자를 연다.

- 파일 메뉴에서 새연결을 클릭한다.

- 클라이언트 연결 관리자 마법사 시작창이 뜬다.

- 새 연결을 만들면 연결 관리자 목록에 아이콘이 하나 생성되어 있다.

- 새 연결을 이용해서 만든 아이콘을 클릭한후 파일 메뉴에서 내보내기를 누른다.

- 예로 "name" 이름을 지정하면 name.cns파일이 생성된다.

- name이 연결을 위해 사용하는 이름이다.

- name.cns 파일을 메모장으로 열고 편집을 Server Port=3389 에서 Server Port=6666 로 수정한다.

- 6666 이 터미널 서버에서 레지스트리 변경을 해서 새로 지정한 포트의 번호이다.

- 이제는 클라이언트 연결 관리자를 이용해서 변경한 name.cns파일을 가져오기를 한다.

- 클라이언트 연결도 관리자가 터미널 서버 세팅에서 변경한 포트와 같게 세팅된다.

Source from:[S.S.R.E.T]ServersTeam.Org [F.N.S.T]Fineacer.Org

url:http://www.Serversteam.org/docs/Microsoft_Win_ASP_Webshell_Security.htm

개요:본문에서는 Microsoft 윈도우 계열의SERVER (IIS5.0、IIS6.0)에서 간단하고 빠르게 ASP 위험성 있는 컨포넌트를 WEB서버 시스템으로부터 멀리하는 것을 설명한다. 본문을 읽는 후 자기가 관리하고 있는 서버를 asp 트로이잔, Webshell 권한상승 및 시스템 보안위협 등으로부터 벗어날 수 있다.

본문:

주의:본문에서 언급된 설정방법 및 설정환경은:Microsoft Windows 2000 Server/Win2003 SERVER | IIS5.0/IIS6.0에 적용함.

1、우선 일반적인ASP트로이잔을 살펴본다, Webshell에서 사용한 ASP 컨포넌트는 아래와 같다. 중국산 webshell인 HY2006를 예를 들어보면,

<object runat="server" id="ws" scope="page" classid="clsid:72C24DD5-D70A-438B-8A42-98424B88AFB8"></object>

<object runat="server" id="ws" scope="page" classid="clsid:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B"></object>

<object runat="server" id="net" scope="page" classid="clsid:093FF999-1EA0-4079-9525-9614C3504B74"></object>

<object runat="server" id="net" scope="page" classid="clsid:F935DC26-1CF0-11D0-ADB9-00C04FD58A0B"></object>

<object runat="server" id="fso" scope="page" classid="clsid:0D43FE01-F093-11CF-8940-00A0C9054228"></object>

shellStr="Shell"

applicationStr="Application"

if cmdPath="wscriptShell"

set sa=server.createObject(shellStr&"."&applicationStr)

set streamT=server.createObject("adodb.stream")

set domainObject = GetObject("WinNT://.")

이상은 HaiYang webshell의 일부 소스다, webshell에서는 아래 여러 종류의 ASP컨포넌트를 사용하고 있는 것을 알 수 있다.

① WScript.Shell (classid:72C24DD5-D70A-438B-8A42-98424B88AFB8)

② WScript.Shell.1 (classid:F935DC22-1CF0-11D0-ADB9-00C04FD58A0B)

③ WScript.Network (classid:093FF999-1EA0-4079-9525-9614C3504B74)

④ WScript.Network.1 (classid:093FF999-1EA0-4079-9525-9614C3504B74)

⑤ FileSystem Object (classid:0D43FE01-F093-11CF-8940-00A0C9054228)

⑥ Adodb.stream (classid:{00000566-0000-0010-8000-00AA006D2EA4})

⑦ Shell.applicaiton....

2: 해결방법:

① 아래 위험성 있는 ASP 컨포넌트를 삭제 혹은 명칭을 변경한다.

WScript.Shell、WScript.Shell.1、Wscript.Network、Wscript.Network.1、adodb.stream、Shell.application

[시작->실행->Regedit]을 실행하여 레지스토리를 수정한다. “Ctrl+F”으로 찾기를 실행한다. 순서대로 위에 Wscript.Shell등 컨포넌트의 명칭 혹은 그와 매칭한 ClassID을 입력한다. 해당 명칭을 삭제하거나 변경한다. (여기서 명칭변경을 권장한다. 만약 일부 웹 페이지의ASP프로그램에서 위에 열거한 컨포넌트를 사용했다면, ASP코드작성시 수정된 컨포넌트의 명칭을 사용하면 모든 것이 정상적 사용을 가능하다. 만약 ASP프로그램에서 이상의 컨포넌트를 사용하지 않는다면 삭제하는 것이 좋다. 삭제 혹은 명칭 변경 후, iisreset으로 IIS재 동작 후 적용한다.)

[주의:Adodb.Stream 컨포넌트는 많은 사이트에서 사용하기 때문에 만약 서버가 Virtual machine 이면 상황에 따라 조치 바람.]

② File System Object (classid:0D43FE01-F093-11CF-8940-00A0C9054228) 보안 문제에 대해 만약 서버에서 FSO를 사용해야 한다면(일부 Virtual Machine에서는 FSO기능을 사용함), FSO보안 해결방법은 “Microsoft Windows 2000 Server FSO 安全隐患解决办法” 문서를 참고하시길 바란다. 사용할 필요 없는 경우 직접 사용중지 하면 된다.

③ 사용중지 혹은 위험성 있는 컨포넌트를 삭제하는 방법:(방법① 및 방법②를 번거롭다고 생각하는 분은 본 방법을 참고함.)

wscript.shell 오브젝트를 해제하는 방법은 아래와 같다. cmd 모드에서[:regsvr32 /u %windir%\system32\WSHom.Ocx]를 실행한다.

FSO 오브젝트를 cmd 에서 아래 내용을 실행하여 해제한다. [regsvr32.exe /u %windir%\system32\scrrun.dll]

stream 오브젝트의 해제는 cmd에서 [regsvr32 /s /u "C:\Program Files\Common Files\System\ado\msado15.dll" ]를 실행한다.

만약 실행취소를 원한다면 위에 명령에 [/U] 옵션만 제거하면 된다. 즉, 관련 ASP컨포넌트를 재실행 가능하다. 예를 들면, regsvr32.exe %windir%\system32\scrrun.dll

④ Webshell 중에 set domainObject = GetObject("WinNT://.")을 사용하여 서버 프로세스, 서비스 및 사용자 정보 등을 획득하는 것에 대한 예방 방법은 아래와 같다. 서비스 중의 Workstation[네트워크 연결 및 통신을 제공함] 즉, Lanmanworkstation서비스를 중지하면 문제해결 된다. 이렇게 처리하면 Webshell 프로세스를 디스플레이 하는 곳에 공백으로 표시된다.